Fala pessoal, tudo bem com vcs!

Neste post, iremos integrar nossos hosts do Azure Local com o Azure Arc. Para isso, reunimos informações de três documentações e as simplificamos para facilitar o seu entendimento.

No post anterior, aprendemos a baixar a ISO e configurar nosso servidor com o Azure Local. Se ainda não o viu, recomendo acessar a minha postagem anterior, epois ela será fundamental para entender todo o processo.

Pré-requisitos

Antes de começar, verifique se você concluiu os seguintes pré-requisitos:

- Atenda aos pré-requisitos e conclua a lista de verificação de implantação.

- Prepare seu ambiente do Active Directory .

- Instale o Azure Local 23H2 em cada servidor.

- Registre sua assinatura com os RPs (provedores de recursos) necessários. Você pode usar o portal do Azure ou o Azure PowerShell para se registrar. Você precisa ser um proprietário ou colaborador em sua assinatura para registrar os seguintes RPs de recurso:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureStackHCI

Se você estiver registrando os computadores como recursos do Arc, verifique se você tem as seguintes permissões no grupo de recursos em que os computadores foram provisionados:

- Integração de Azure Connected Machine

- Administrador de recursos de Azure Connected Machine

Registrar servidores com o Azure Arc

Importante: Execute estas etapas como um administrador local em cada servidor do Azure local que você pretende agrupar ao cluster.

1 – Prepare seu script. O script usa os seguintes parâmetros:

| Parâmetros | Descrição |

| SubscriptionID | A ID da assinatura usada para registrar seus computadores no Azure Arc. |

| TenantID | A ID do locatário usada para registrar seus computadores no Azure Arc. Vá para sua ID do Microsoft Entra e copie a propriedade ID do locatário. |

| ResourceGroup | O grupo de recursos pré-criado para o registro do Arc das máquinas. Um grupo de recursos será criado se não existir. |

| Region | A região do Azure usada para registro. Consulte as regiões com suporte que podem ser usadas. |

| AccountID | O usuário que registra e implanta a instância. |

| ProxyServer | Parâmetro opcional. Endereço do servidor proxy quando necessário para conectividade de saída. |

| DeviceCode | O código do dispositivo exibido no console em https://microsoft.com/devicelogin e é usado para entrar no dispositivo. |

#Defina a assinatura em que deseja registrar sua máquina como dispositivo Arc

$Subscription = "YourSubscriptionID"

#Defina o grupo de recursos no qual deseja registrar sua máquina como dispositivo Arc

$RG = "YourResourceGroupName"

#Defina a região a ser usada para registrar seu servidor como dispositivo Arc

#Não use espaços ou letras maiúsculas ao definir a região

$Region = "eastus"

#Defina o locatário que você usará para registrar sua máquina como dispositivo Arc

$Tenant = "YourTenantID"

#Defina o endereço de proxy se a implantação do Azure Local acessar a Internet via proxy

$ProxyServer = "http://proxyaddress:port"

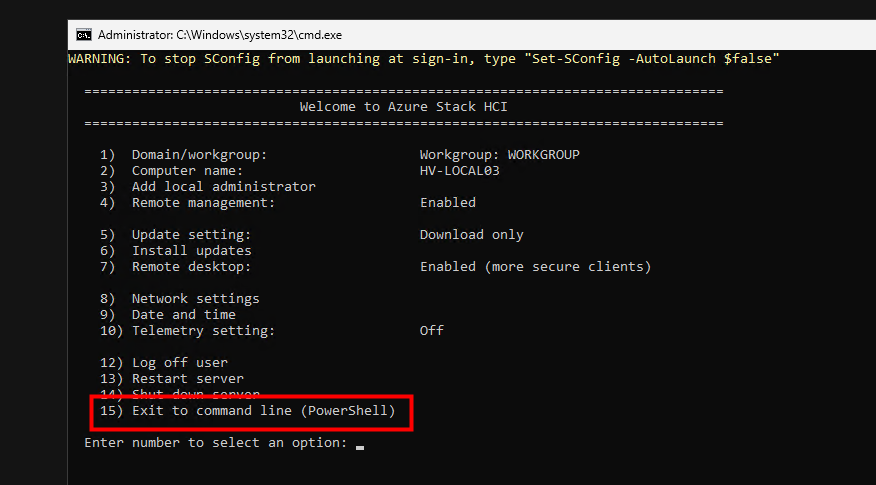

2 – No menu SConfig, acesse a opção 15) para termos acesso ao PowerShell.

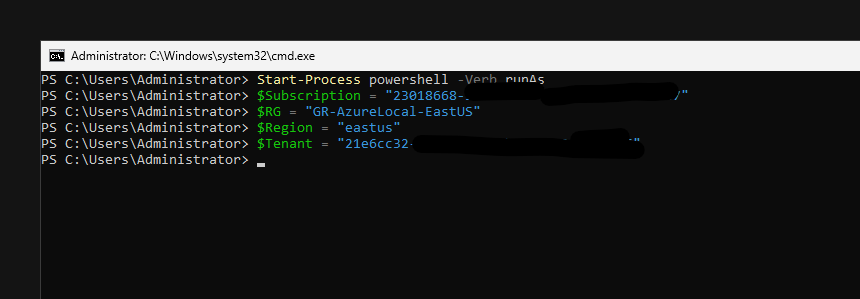

3 – No PowerShell, declararemos as variáveis que serão utilizadas em nosso script:

PS C:\Users\SetupUser> $Subscription = “Sua_Assinatura”

PS C:\Users\SetupUser> $RG = “Seu_Grupo_de_Recurso”

PS C:\Users\SetupUser> $Region = “eastus”

PS C:\Users\SetupUser> $Tenant = “ID do Tenant”

Execute as 4 entradas no PowerShell.

Observação: Em nosso laboratório, não iremos utilizar Proxy, por este motivo não utilizaremos o $ProxyServer.

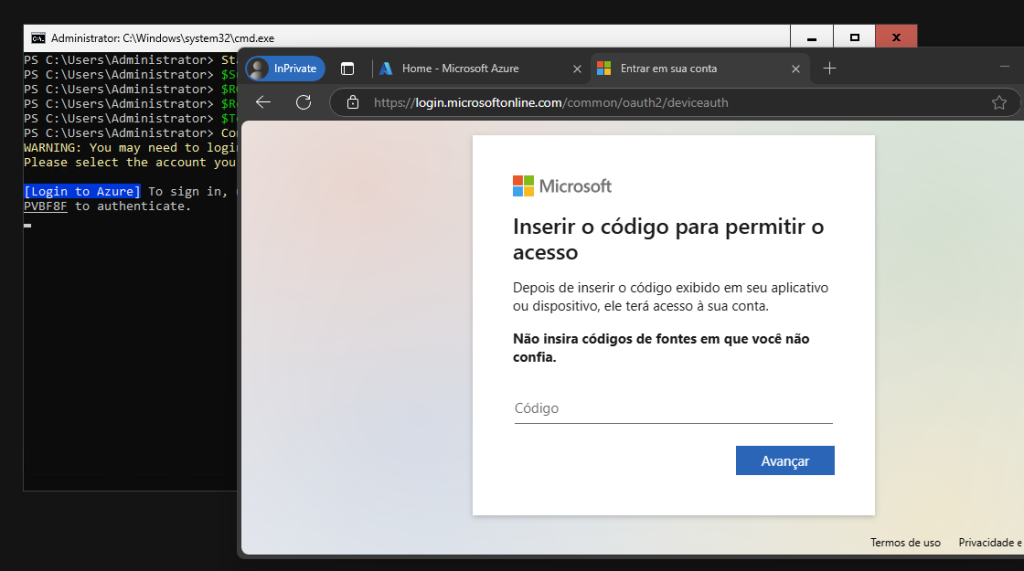

4 – Para se conectar com Azure, iremos executar o comando:

Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode

Acesse o endereço https://microsoft.com/devicelogin e digite o código de autenticação.

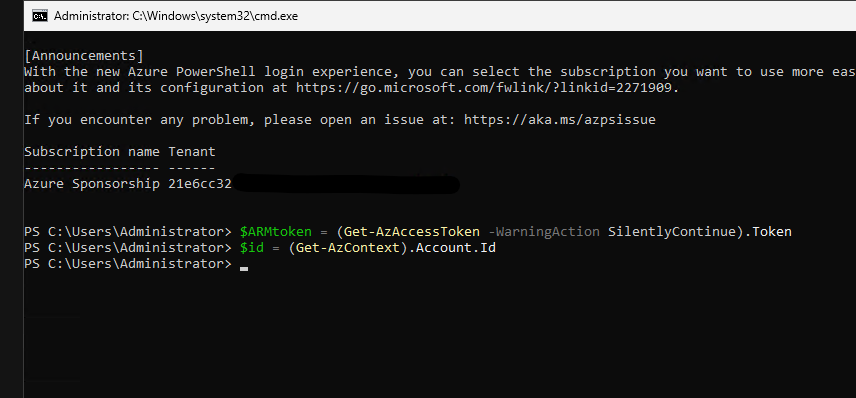

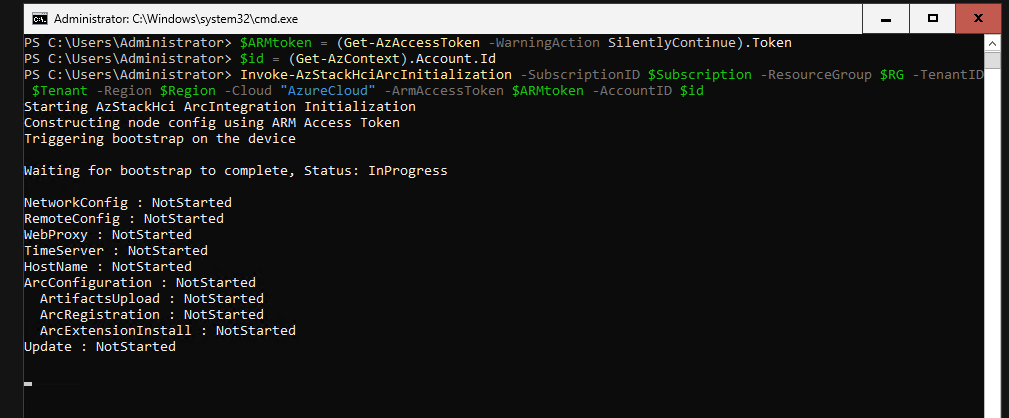

5 – Com Azure autenticado, iremos declarar as seguintes linhas:

$ARMtoken = (Get-AzAccessToken -WarningAction SilentlyContinue).Token

$id = (Get-AzContext).Account.Id

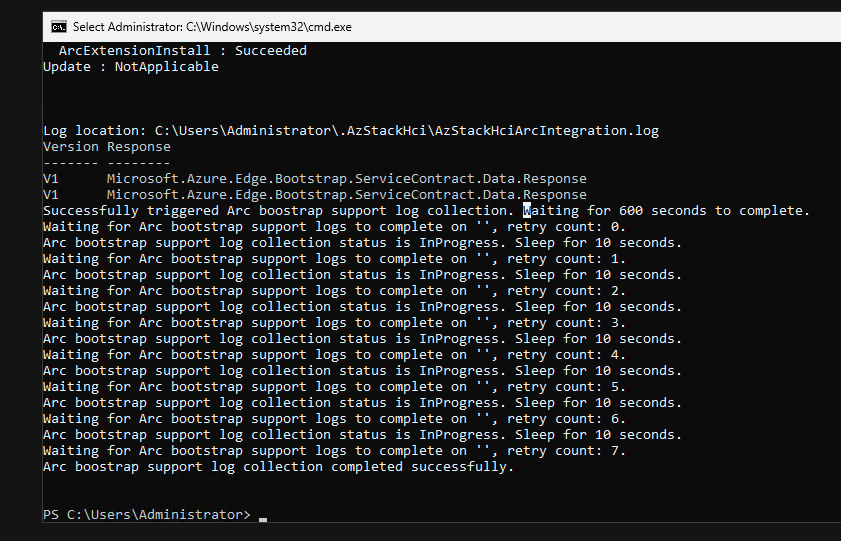

6 – Por fim, execute o script de registro do Arc. O script demora alguns minutos para ser executado.

Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region $Region -Cloud “AzureCloud” -ArmAccessToken $ARMtoken -AccountID $id

Observação: este comando pode levar uma média de 16min para ser executado, aguarde a conclusão.

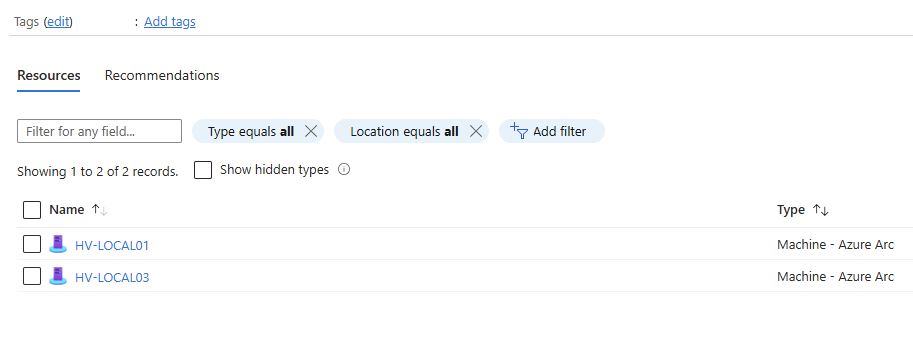

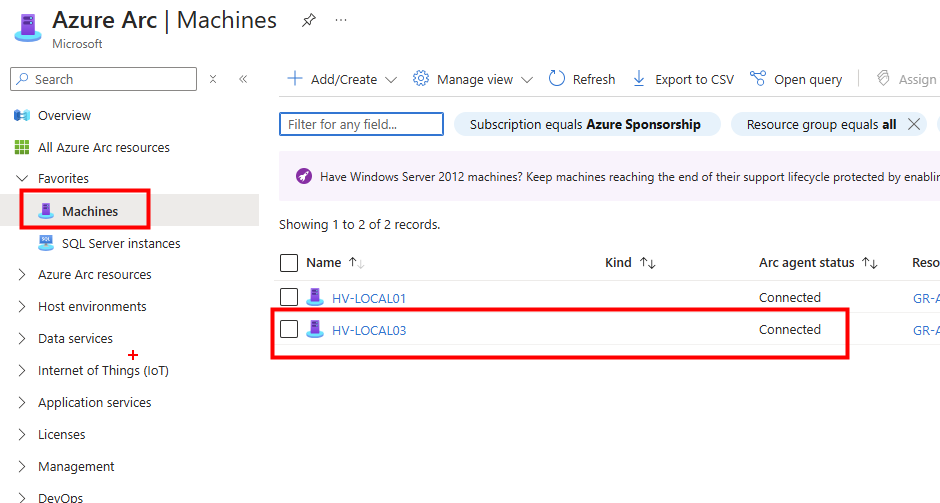

7 – Depois que o script for concluído com êxito em todos os computadores, verifique se:

a) Seus servidores estão registradas no Arc. Vá para o portal do Azure e, em seguida, vá para o grupo de recursos associado ao registro. Os computadores aparecem no grupo de recursos especificado como recursos do tipo Computador – Azure Arc .

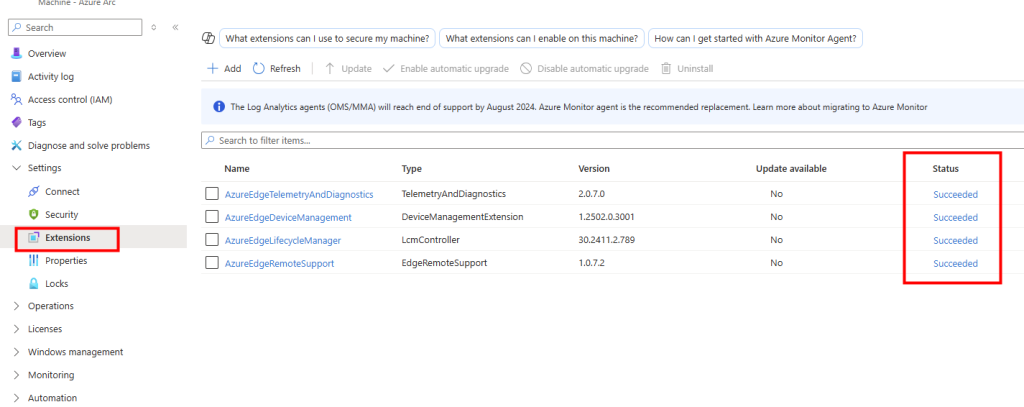

b) As extensões locais obrigatórias do Azure são instaladas em seus computadores. No grupo de recursos, selecione o servidor registrado. Vá para as Extensões. As extensões obrigatórias aparecem no painel direito.

Observação: Você poderá ver o Status como “creating” ou “failed”. Aguarde por alguns minutos, faz parte do processo a configuração das extensões.

Caso o erro nas extensões persista, farei um post no meu blog explicando como resolvê-lo. Fique ligado(a)!

Atribuindo permissões necessárias para implantação

Esta seção iremos descrever como atribuir permissões do Azure para implantação no portal do Azure.

Observação: Essas permissões serão de grande importância para a etapa de deployment da instância de gerenciamento do Azure Local.

Guia passo a passo:

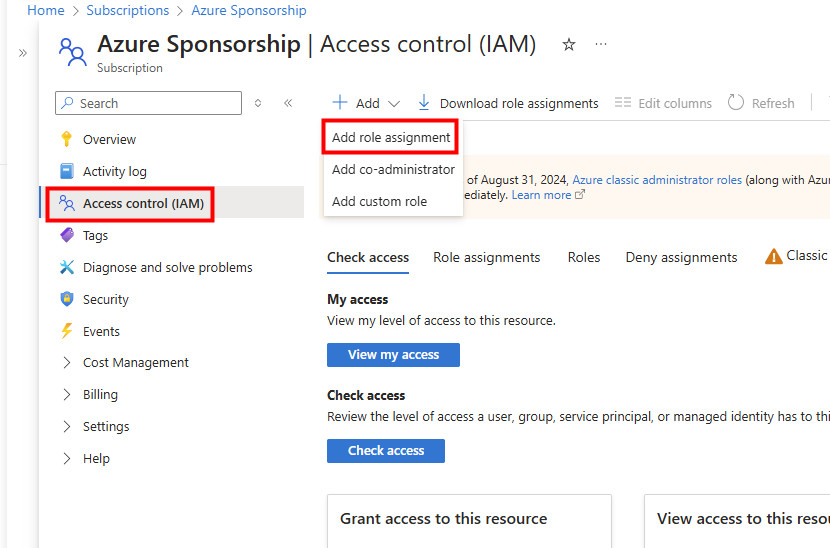

1 – No portal do Azure, acesse a assinatura usada para registrar os servidores. No painel esquerdo, selecione Controle de acesso (IAM) . No painel direito, selecione + Adicionar e, na lista suspensa, selecione Adicionar atribuição de função.

2 – Percorra as guias e atribua as seguintes permissões de função ao usuário que implanta a instância:

- Administrador do Azure Stack HCI

- Leitor

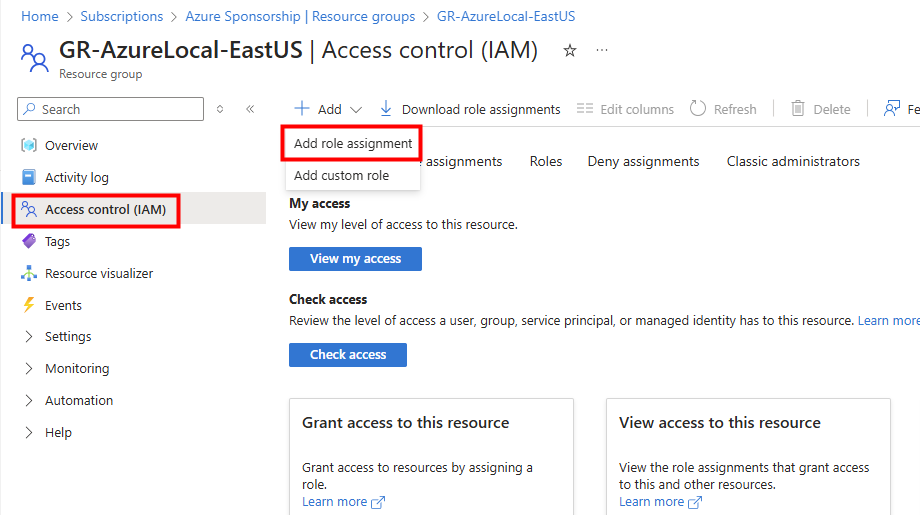

3 – Permissão pelo grupo de recurso, acesse o grupo de recursos usado para registrar os computadores em sua assinatura. No painel esquerdo, selecione Controle de acesso (IAM) . No painel direito, selecione + Adicionar e, na lista suspensa, selecione Adicionar atribuição de função.

4 – Percorra as guias e atribua as seguintes permissões ao usuário que implanta a instância:

- Administrador de Acesso a Dados do Key Vault: essa permissão é necessária para gerenciar permissões do plano de dados para o cofre de chaves usado para implantação.

- Oficial de Segredos do Key Vault: essa permissão é necessária para ler e gravar segredos no cofre de chaves usado para implantação.

- Colaborador do Key Vault: essa permissão é necessária para criar o cofre de chaves usado para implantação.

- Colaborador da Conta de Armazenamento: essa permissão é necessária para criar a conta de armazenamento usada para implantação.

5 – No painel direito, vá para Atribuições de função. Verifique se o usuário de implantação tem todas as funções configuradas.

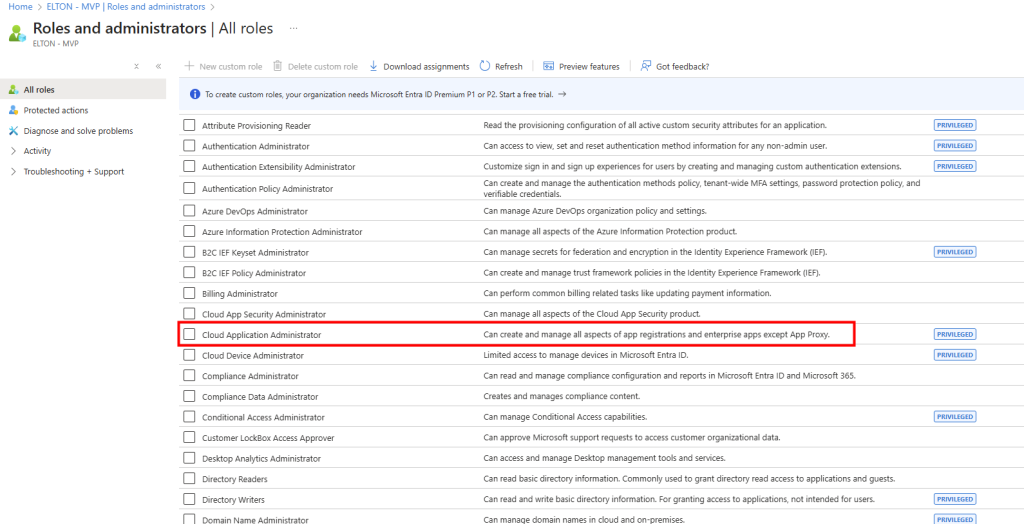

6 – No portal do Azure, acesse Funções e Administradores do Microsoft Entra e atribua a permissão de função Administrador de Aplicativos de Nuvem no nível do locatário do Microsoft Entra.

Observação: A permissão de Administrador de Aplicativos de Nuvem é temporariamente necessária para criar a entidade de serviço. Após a implantação, essa permissão pode ser removida.

Conclusão

Neste post, concluímos a segunda etapa da instalação do Azure Local, fizemos a integração com Azure Arc. Agora podemos seguir para a etapa de implantação dos nossos hosts.

Espero ajudar com mais este conteúdo.

Até a próxima!

Seja o primeiro a comentar em "Registrando o Azure Local no Azure Arc: Guia Passo a Passo"