Fala pessoal tudo bem com vcs.

Neste post veremos sobre o Microsoft Sentinel e como habilitar em nossa assinatura para continuar investigando os alteras de segurança e os ataques de nossos servidores gerenciados pelo Azure Arc.

Então vamos lá.

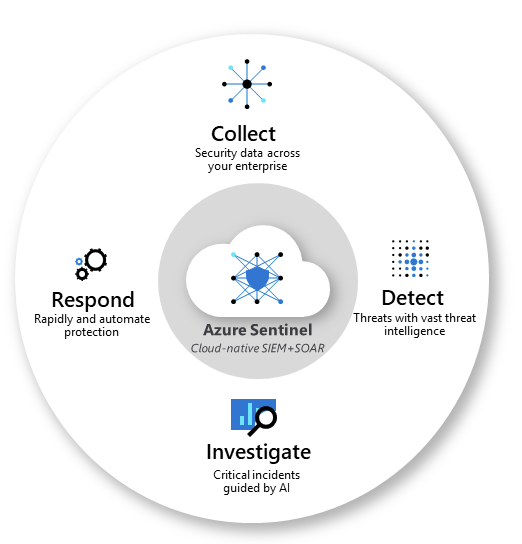

O Microsoft Sentinel é uma solução escalonável e nativa de nuvem que fornece:

- SIEM (Gerenciamento de informações e eventos de segurança)

- SOAR (Orquestração de segurança, automação e resposta)

O Microsoft Sentinel é sua visão geral da empresa, amenizando o estresse de ataques cada vez mais sofisticados, volumes crescentes de alertas e longos períodos para resolução.

- Colete dados na escala de nuvem de todos os usuários, dispositivos, aplicativos e infraestrutura, local e em múltiplas nuvens.

- Detecte ameaças que ainda não foram descobertas e minimize falsos positivos usando a análise e a inteligência contra ameaças incomparáveis da Microsoft.

- Investigue ameaças com inteligência artificial e busque por atividades suspeitas em escala, acessando anos de trabalho sobre segurança cibernética na Microsoft.

- Responda a incidentes de forma rápida com orquestração interna e automação de tarefas comuns.

O Microsoft Sentinel incorpora nativamente serviços comprovados do Azure, como o Log Analytics e os Aplicativos Lógicos. O Microsoft Sentinel enriquece sua investigação e detecção com IA. Ele fornece o fluxo de inteligência contra ameaças da Microsoft e permite que você traga sua própria inteligência contra ameaças.

- Coletar dados usando conectores de dados

- Coletar dados usando conectores de dados

- Correlacionar alertas a incidentes usando regras de análise

- Automatizar e orquestrar tarefas comuns usando guias estratégicos

- Investigar o escopo e a causa raiz de ameaças à segurança

- Buscar ameaças à segurança usando consultas internas

- Aprimorar a busca de ameaças com notebooks

Integrar o Microsoft Sentinel

Pré-requisitos globais

- Assinatura ativa do Azure

- Espaço de trabalho do Log Analytics

- Permissões – Colaborador ou leitor

Habilitando o Sentinel

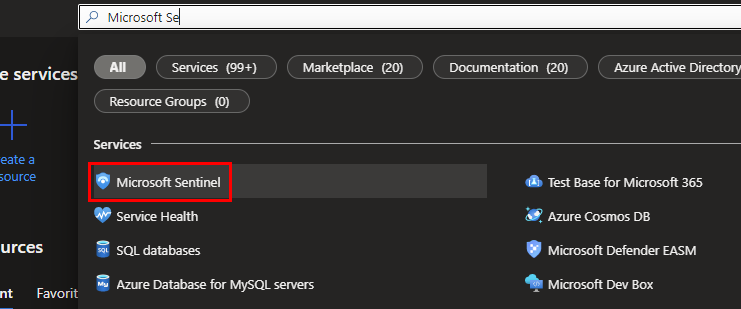

1 – No Portal do Azure, pesquise por Microsoft Sentinel.

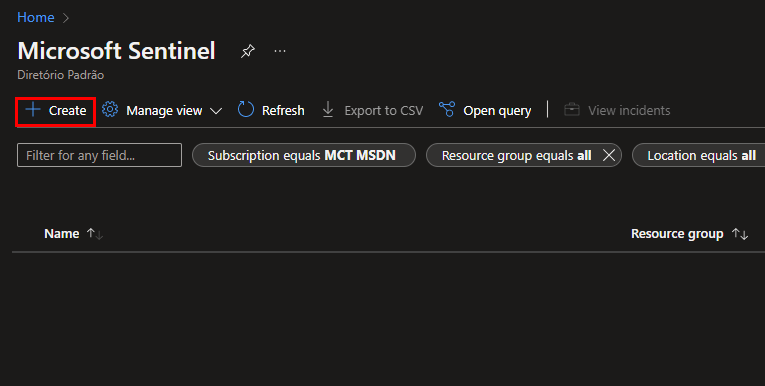

2 – Após acessar o Sentinel iremos clicar em + Create.

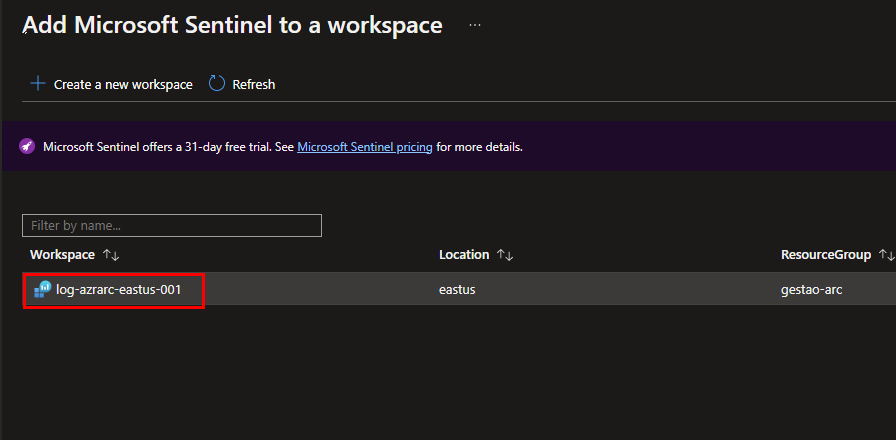

3 – Agora selecione o workspace que deseja utilizar e clique em Add.

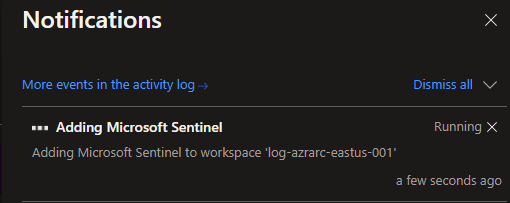

4 – Iremos aguardar a confirmação até que seja aberto o Sentinel.

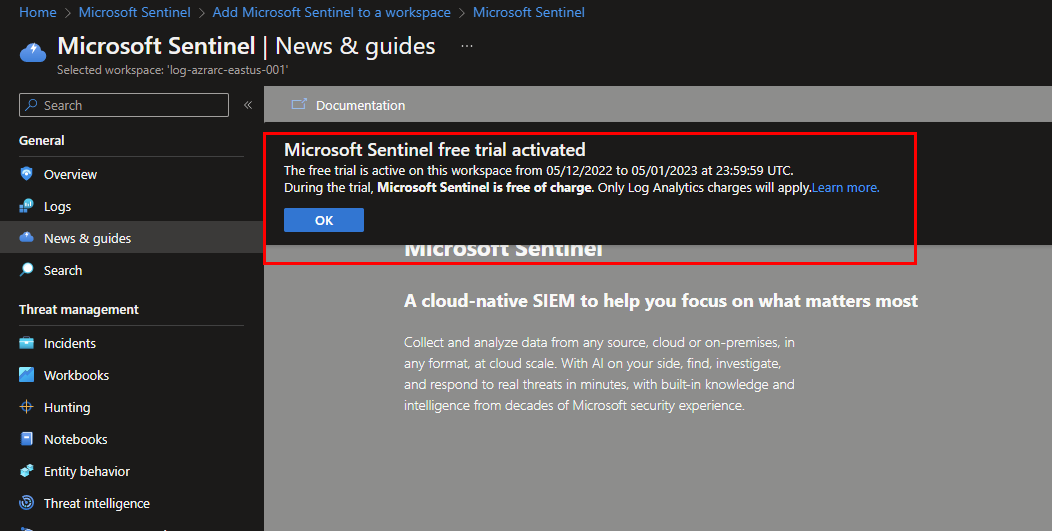

5 – Na tela aberta do Sentinel, iremos clicar em OK na notificação sobre o trial do Sentinel.

Configurar conectores de dados

O Microsoft Sentinel ingere dados de serviços e aplicativos conectando-se ao serviço e encaminhando os eventos e logs ao Microsoft Sentinel.

- Para computadores físicos e máquinas virtuais, você pode instalar o agente do Log Analytics, que coleta os logs e os encaminha para o Microsoft Sentinel.

- Para Firewalls e proxies, o Microsoft Sentinel instala o agente do Log Analytics em um servidor Syslog do Linux, do qual o agente coleta os arquivos de log e os encaminha para o Microsoft Sentinel.

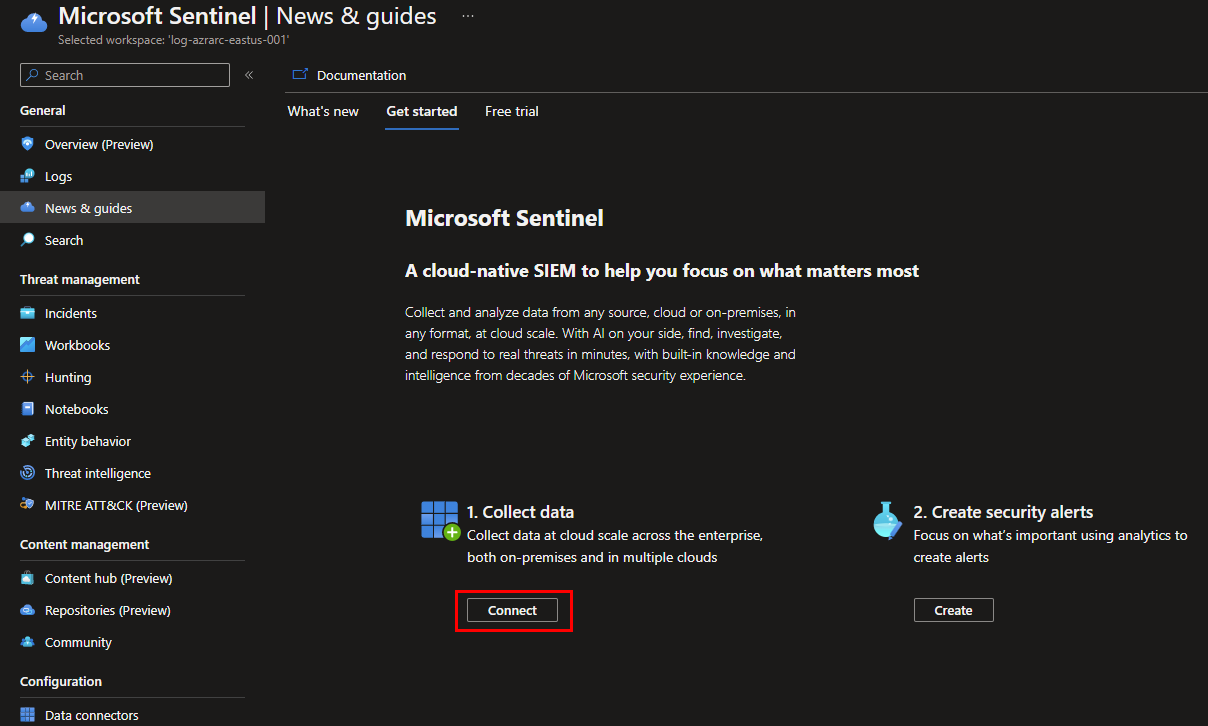

1 – Em News & guides, iremos clicar em Connect.

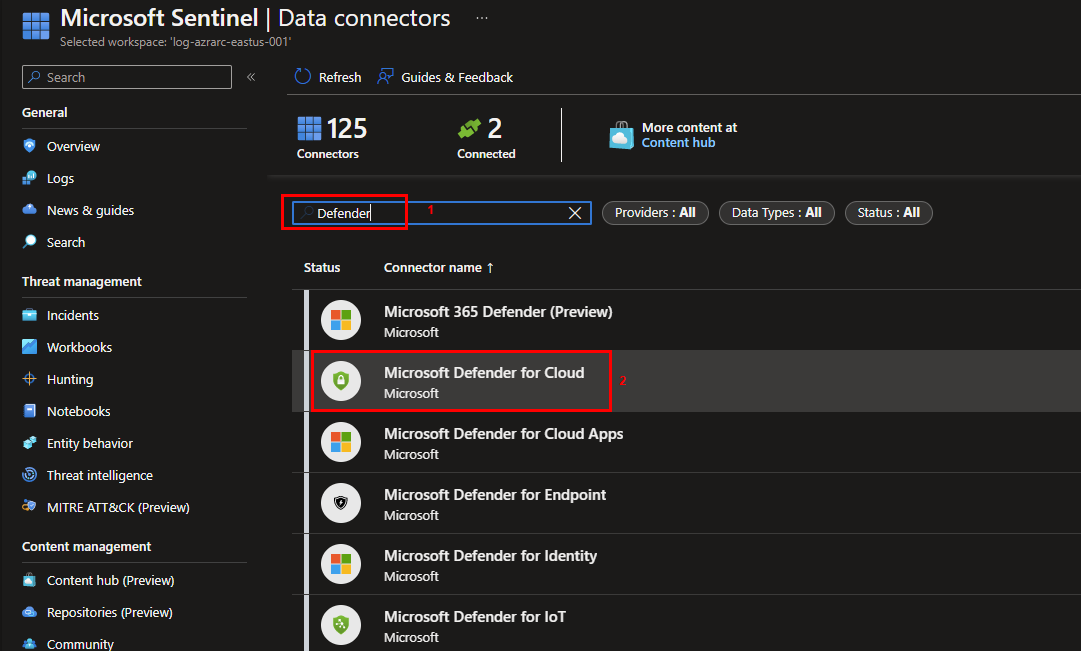

2 – Pesquise por Defender for Cloud e clique sobre o mesmo.

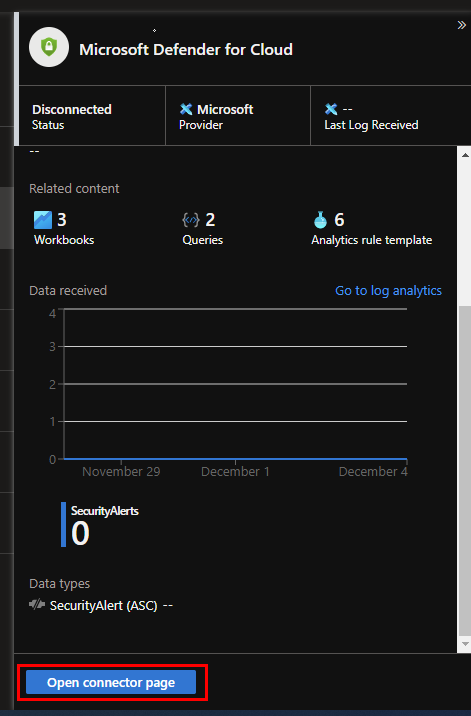

3 – Na guia que se abre, clique em Open conncetor page.

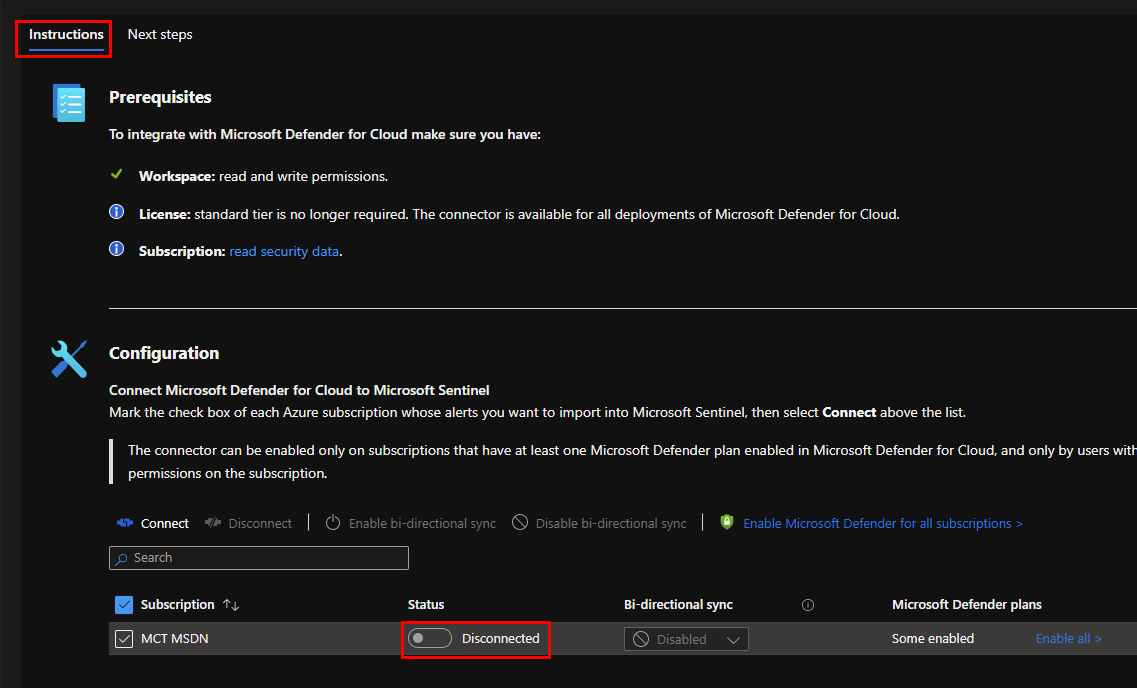

4 – Na tela Instructions, clique em Disconnected para alterar o Status.

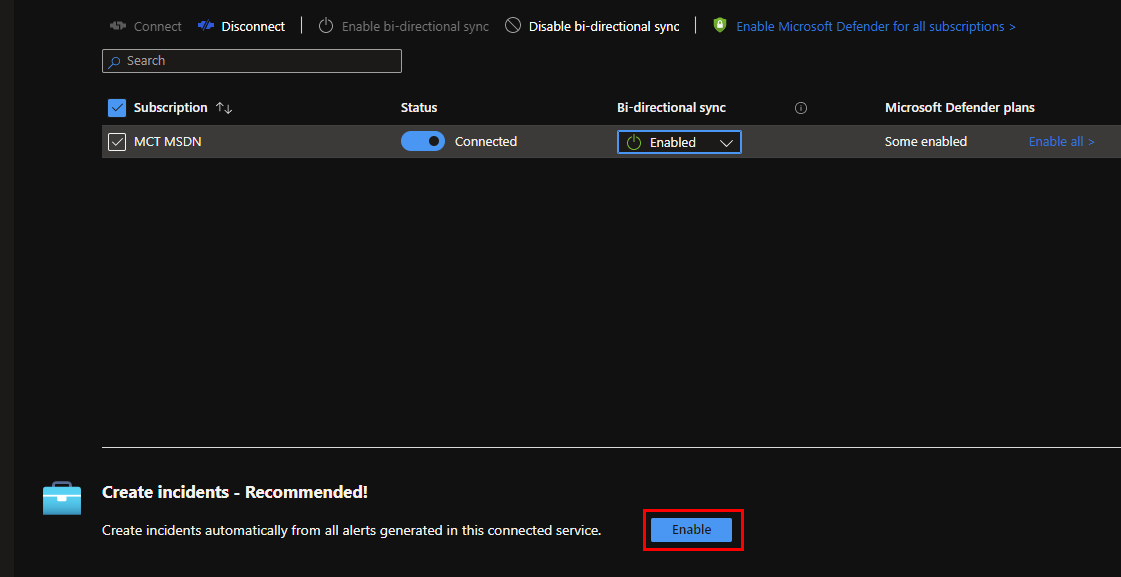

5 – Quando o Status estiver como Connected, clique em Enable “Create incidents – Recommended!”.

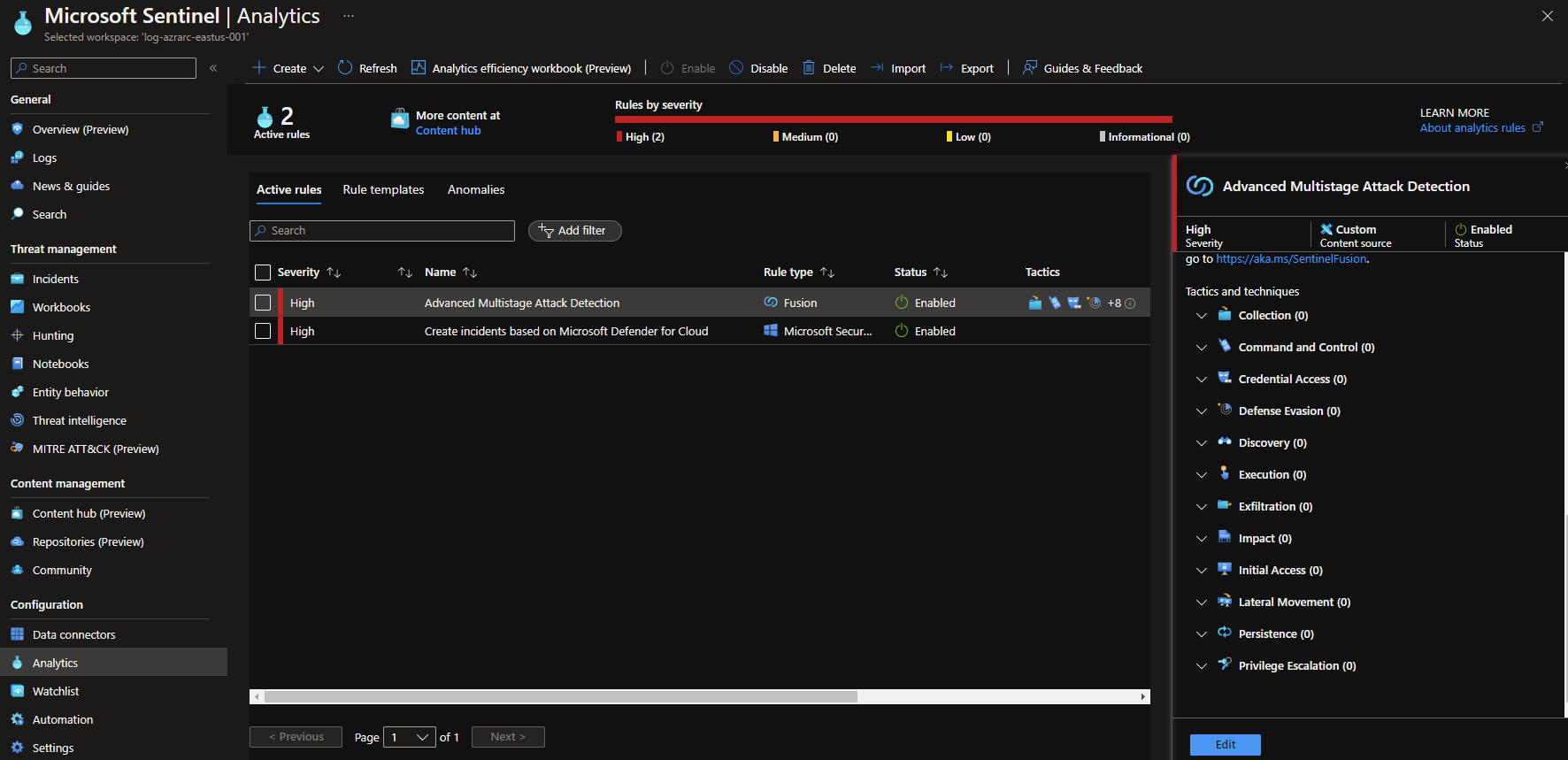

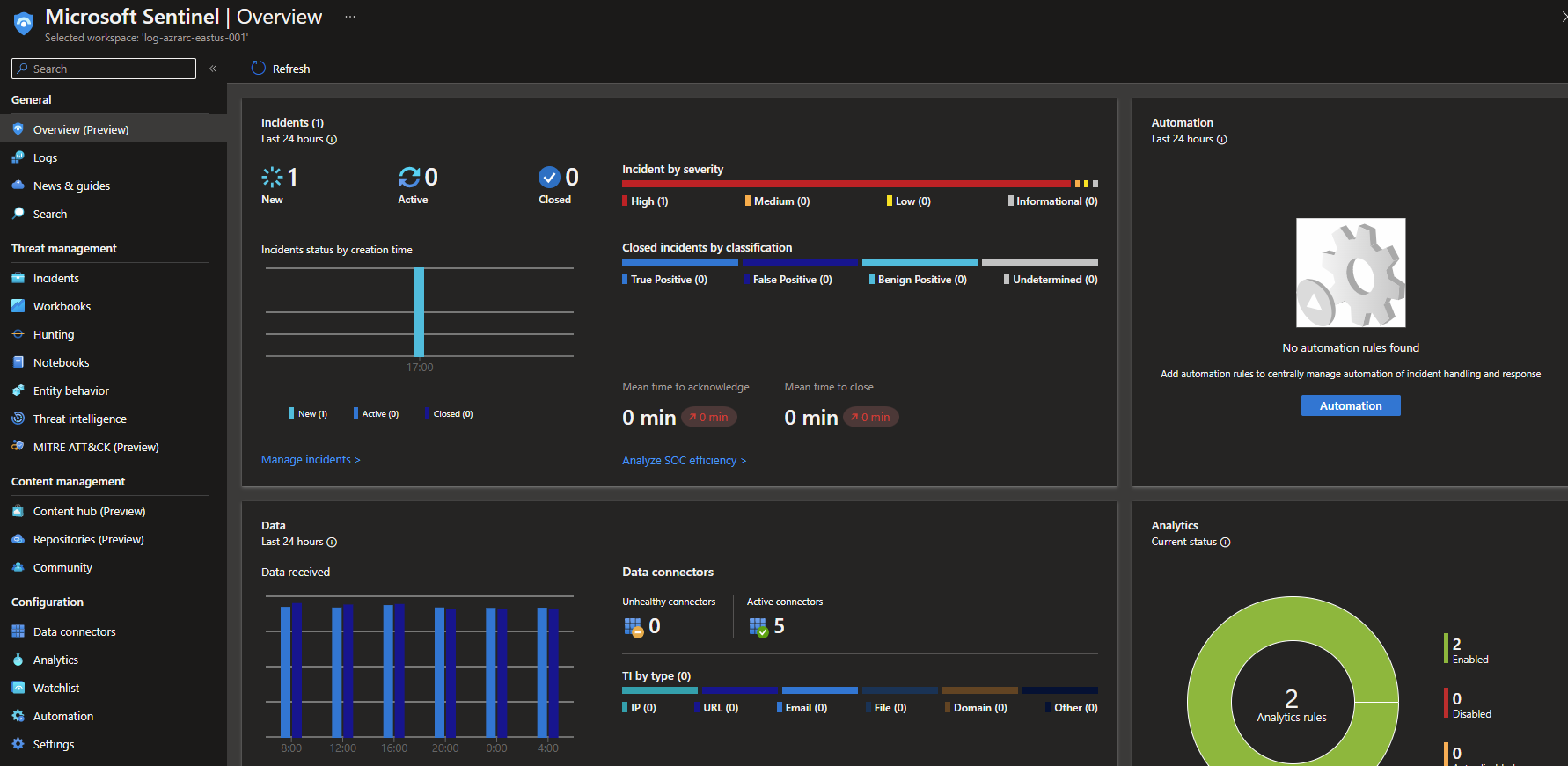

6 – Agora podemos voltar e começar a analisar os resultados.

Conclusão

Neste tutorial, apredemos sobre o Microsoft Sentinel, como habilitar e conectar ao Defender for Cloud, para continuarmos a investigar os alertas de segurança gerados na configuração do nosso Servidor SQL visto no último post.

Documentação oficial

Visão geral do Azure Arc – Azure Arc | Microsoft Learn

Guia de Início Rápido: Integrar o Microsoft Sentinel | Microsoft Learn

Post anterior

Seja o primeiro a comentar em "Habilitando o Sentinel em sua assinatura com Servidores gerenciados pelo Azure Arc."