Fala pessoal tudo bem com vcs.

Neste tutorial iremos aprender como criar uma VPN Site to Site entre Azure e AWS.

Mostraremos a seguir, o passo a passo para configurar nosso S2S, para termos conexão multicloud estendendo assim nossa infra do Azure até a AWS.

Nosso cenário:

Azure

VNET: CIDR 10.0.0.0/16

Subnet: 10.0.0.0/24

Subnet Gateway: 10.0.50.0/24

AWS

VPC: 172.16.0.0/16

Subnet: 172.16.1.0/24

Então vamos lá.

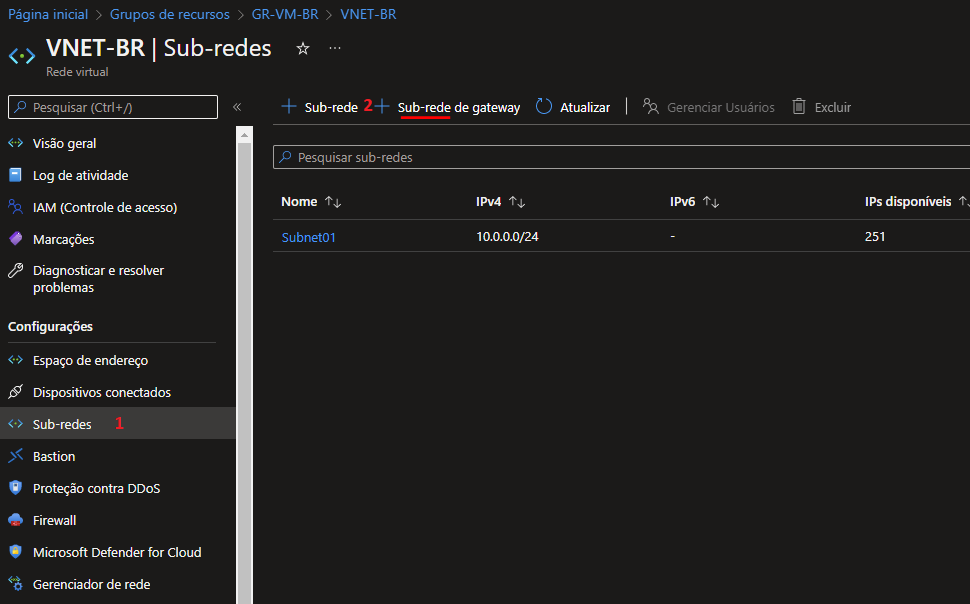

1 – Como já temos uma VNET no Azure, iremos configurar o gateway de sub-rede.

2 – Dentro da VNET, clique em Sub-redes, depois em + Sub-rede de gateway.

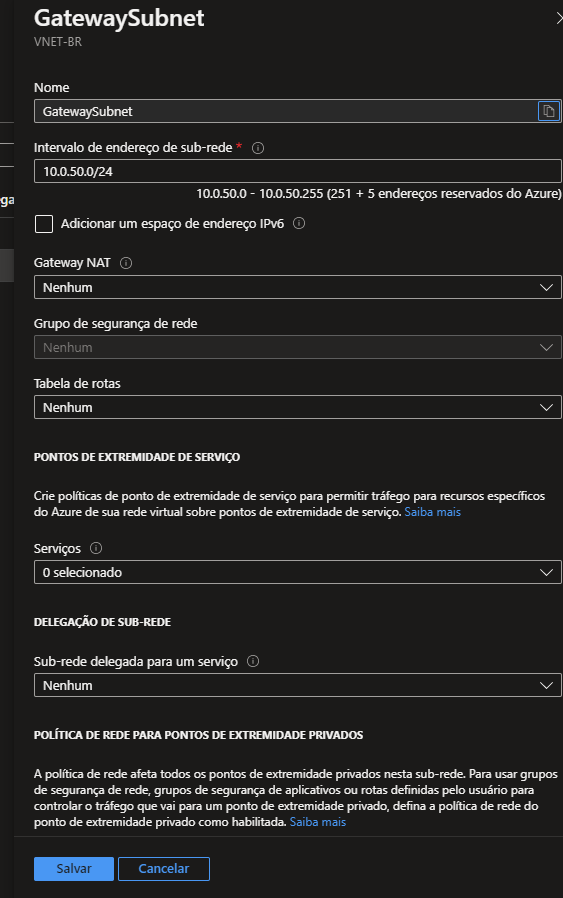

3 – Agora iremos setar nossa faixa de IP, utilizaremos 10.0.50.0/24, e iremos clicar em Salvar.

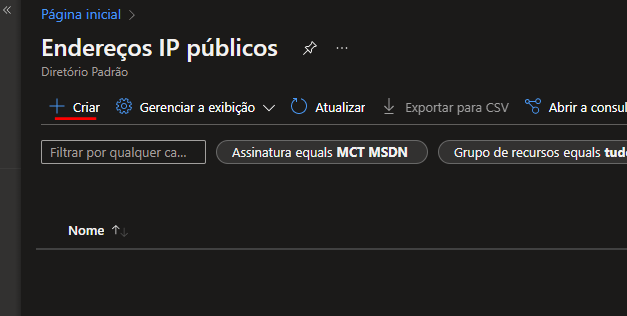

4 – Após a criação do GatewaySubnet, precisamos criar um IP público para nossa conexão.

5 – Pesquise por Endereços de IP público do azure e logo em seguida clicaremos em + Criar.

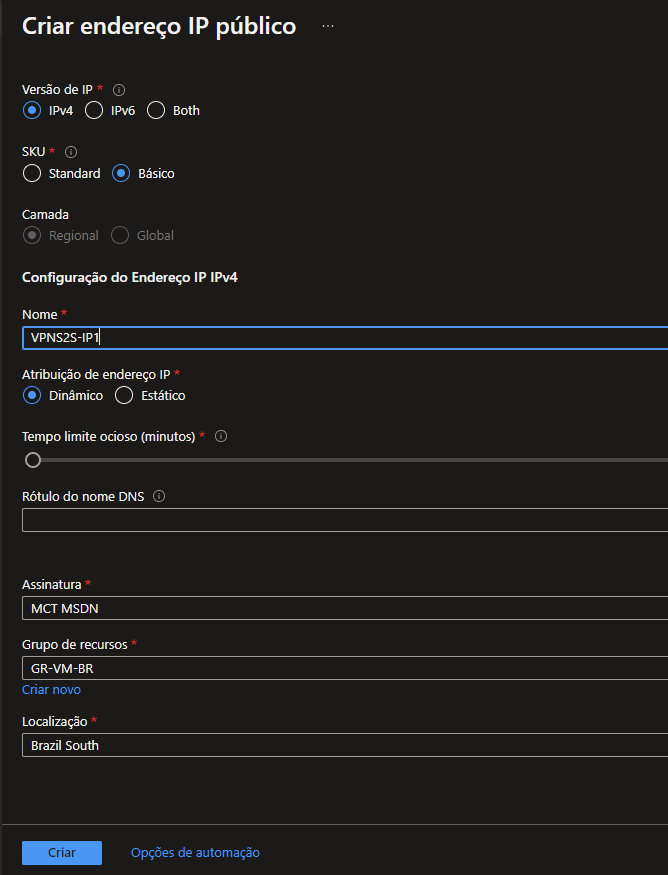

6 – Iremos definir a SKU com Básico, daremos um nome ao IP (VPNS2S-IP1), manteremos a configuração do IP como Dinâmico, e iremos confirmar a Assinatura, nosso GR e Região, com tudo validado podemos clivar em Criar.

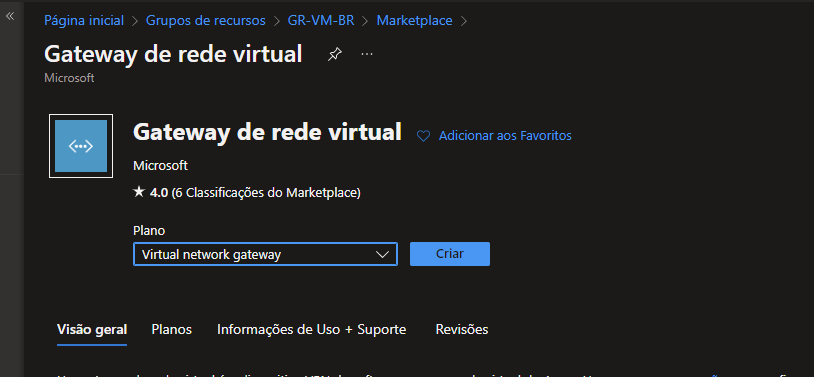

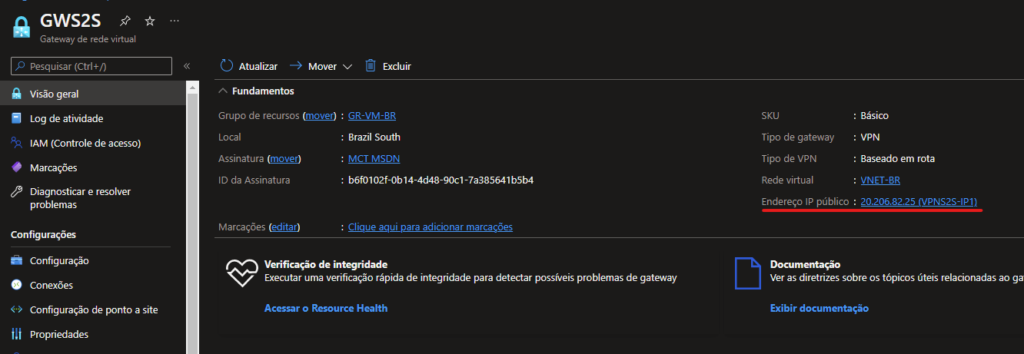

7 – Agora precisamos criar nosso GW Virtual, para isto iremos procurar por Gateway de rede virtual, e clicaremos em Criar.

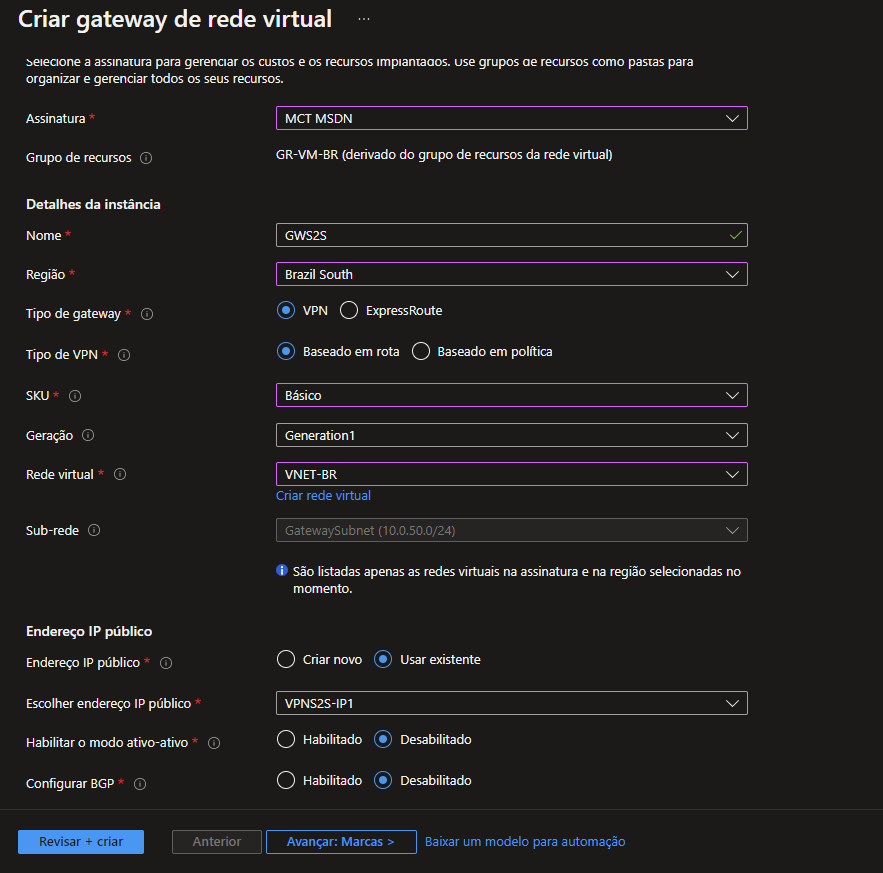

8 – Iremos setar as configurações:

Nome: GWS2S

Região: Sul do Brasil

Tipo de GW: VPN

Tipo de VPN: Baseado em rota

SKU: Básico

Geração: padrão

Rede virtual: VNET-BR

Endereço IP público: utilizar o que já foi criado

Agora iremos clicar em Revisar + Criar e em seguida Criar.

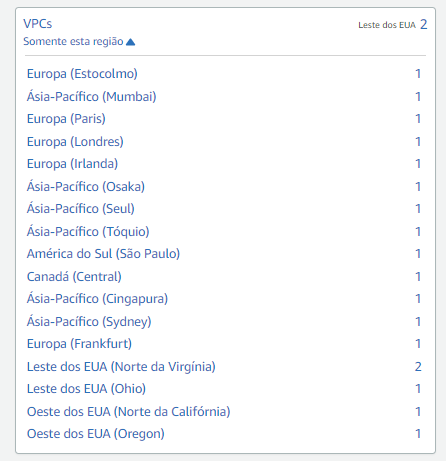

9 – Enquanto o Azure implementa o Gateway, iremos na AWS configurar nossa VPC.

10 – Na AWS procure por VPCs, abra as opções e clique sobre América do Sul (SP).

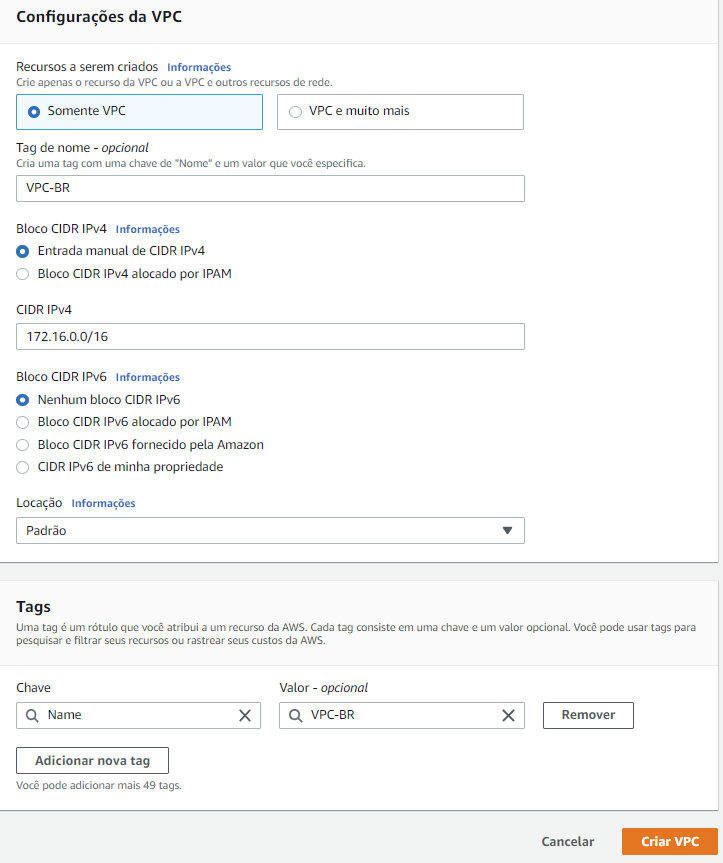

11 – Iremos digitar um nome e definir nosso CIDR, utilizaremos 172.16.0.0/16, e depois clicar em Criar VPC.

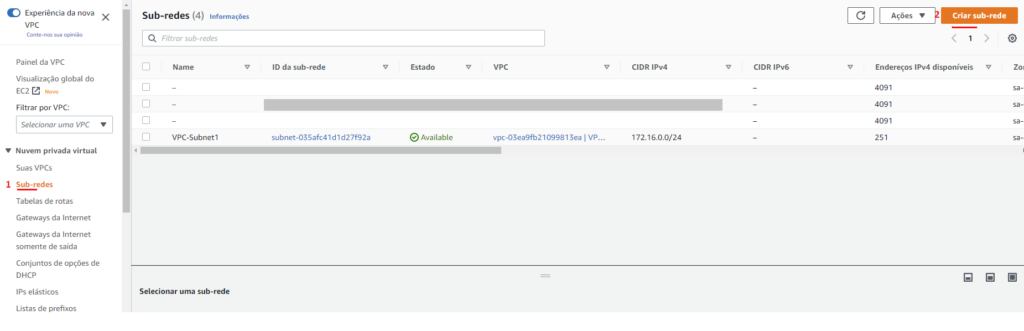

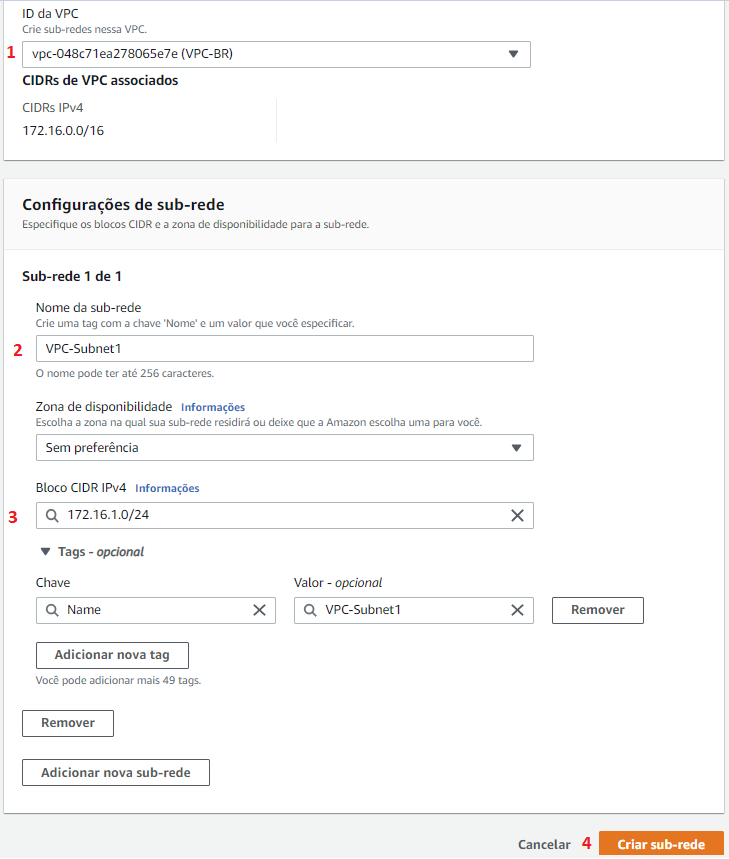

12 – Agora precisamos criar uma Sub-rede, em Sub-redes iremos clicar em Criar sub-rede.

Iremos selecionar nossa VPC, dar um nome a nossa Sub-rede e definir o Bloco CIDR, feito isso iremos clicar em Criar sub-rede.

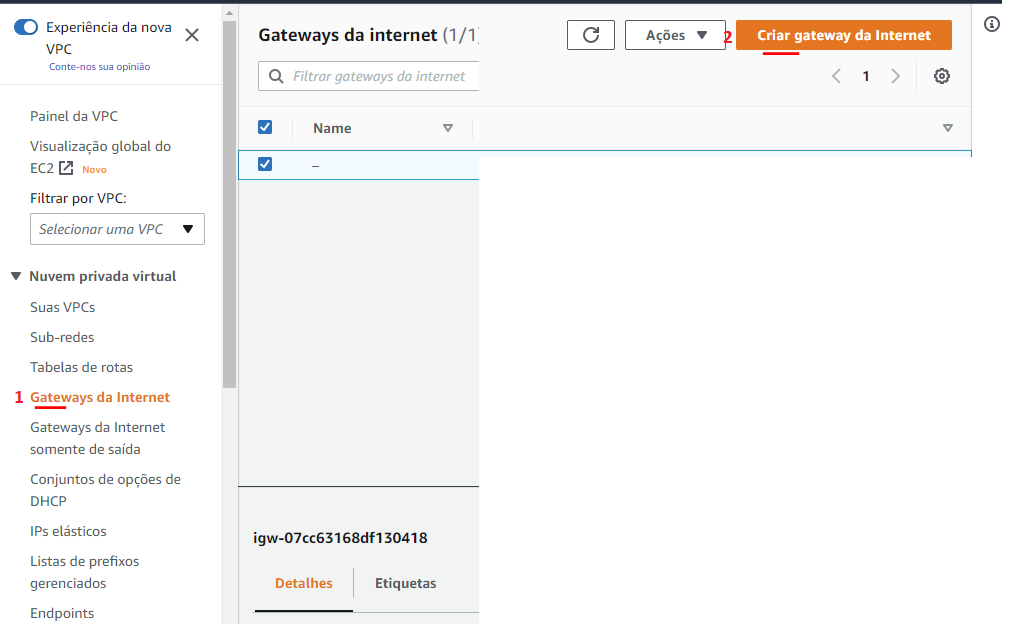

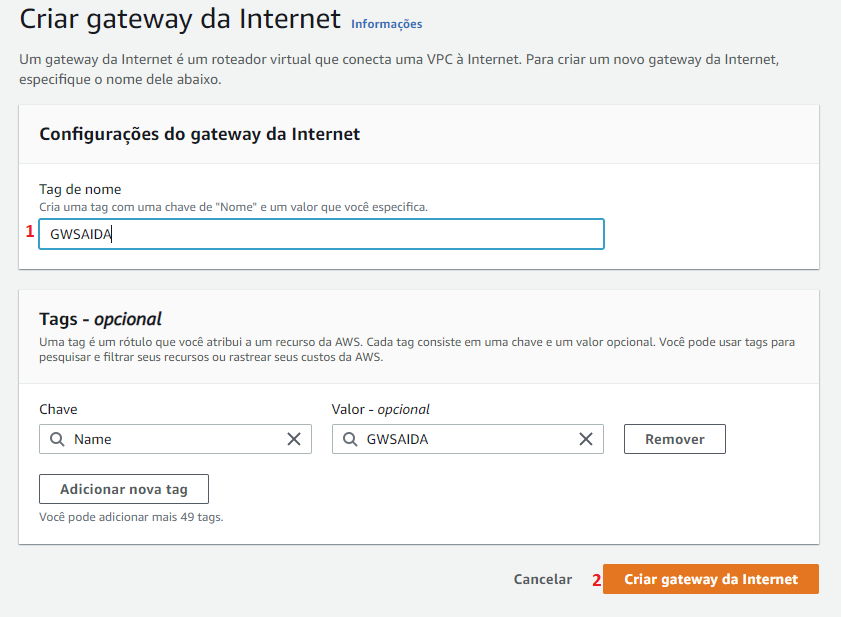

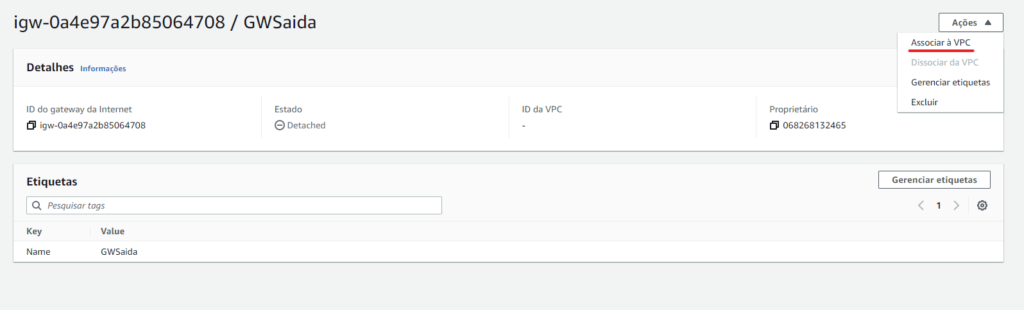

13 – Configurar o gateway da Internet para termos saída para internet, caso não for necessário pule esta etapa, então clique sobre Gateways da Internet e depois Criar gateway da Internet.

14 – Daremos um nome ao nosso GW da Internet e clicaremos em Criar gateway da Internet.

15 – Agora iremos clicar em Ações e Associar à VPC.

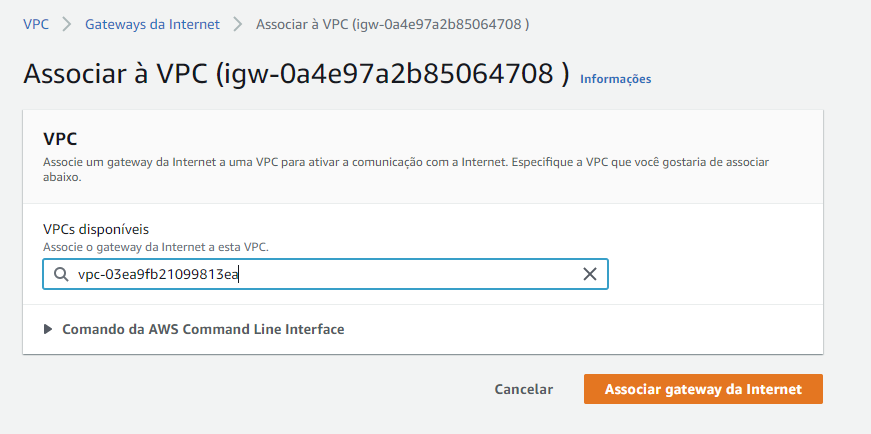

16 – Selecione a VPC e depois clique em Associar gateway da Internet.

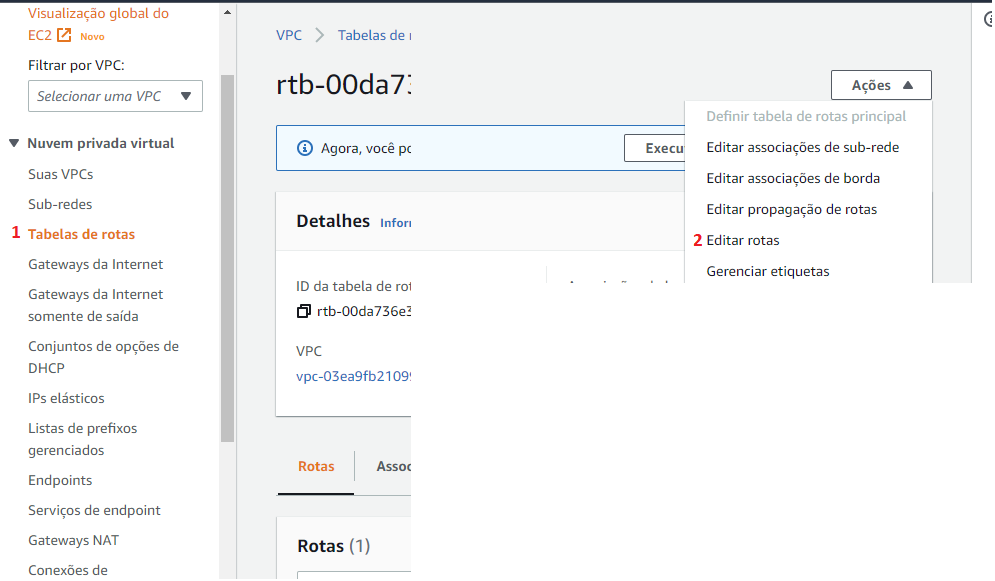

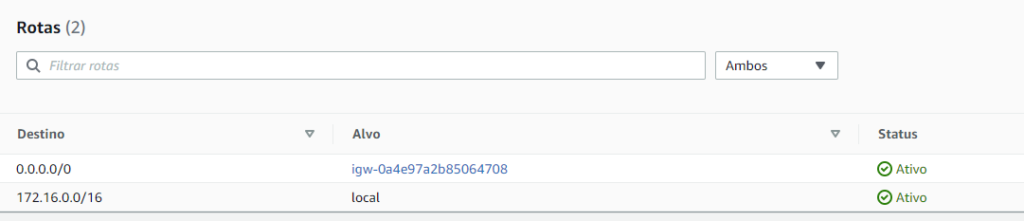

17 – Agora iremos para tabela de roteamento da VPC, e criaremos uma regra.

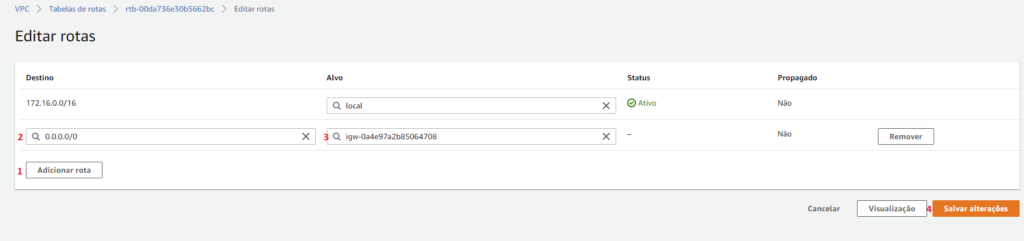

18 – Clique em Tabelas de rotas, clique em Ações e em seguida Editar rotas.

19 – Adicionaremos uma nova rota clicando em Adicionar rota, digitaremos em Destino 0.0.0.0/0, em Alvo selecionaremos nosso Gateway da Internet e em seguida Salvar alterações.

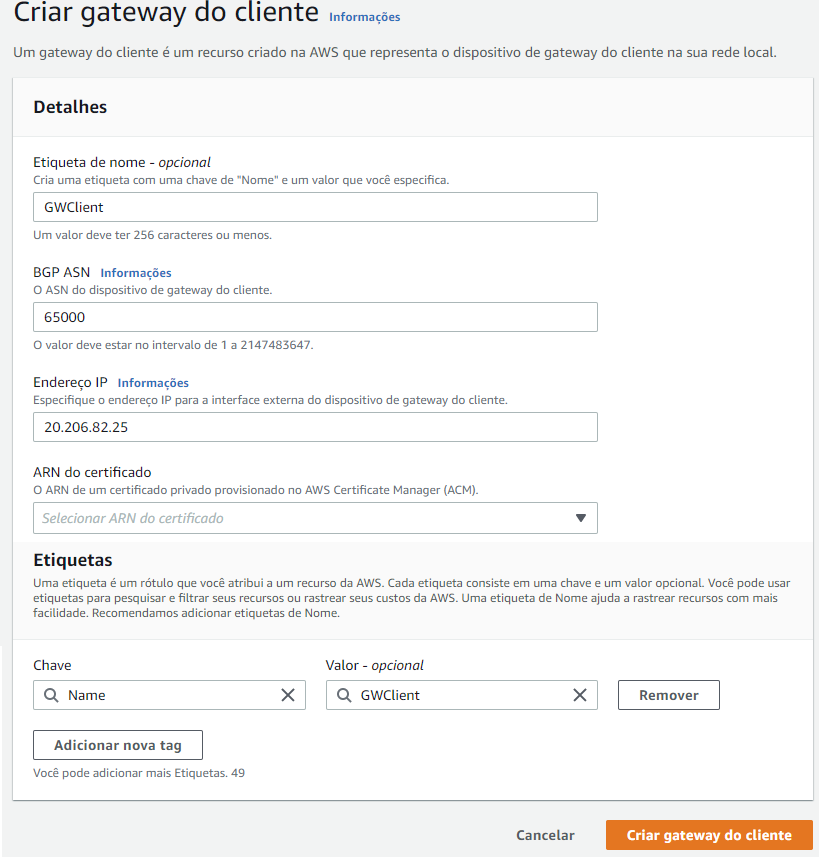

20 – Agora iremos configurar o gateway estático, para isso role o menu até (VPN), clique em Gateways do cliente e depois Criar gateway do cliente.

21 – Devemos dar um nome ao GW do cliente, e adicionar o IP público do GW de rede virtual criado no Azure, depois clique em Criar.

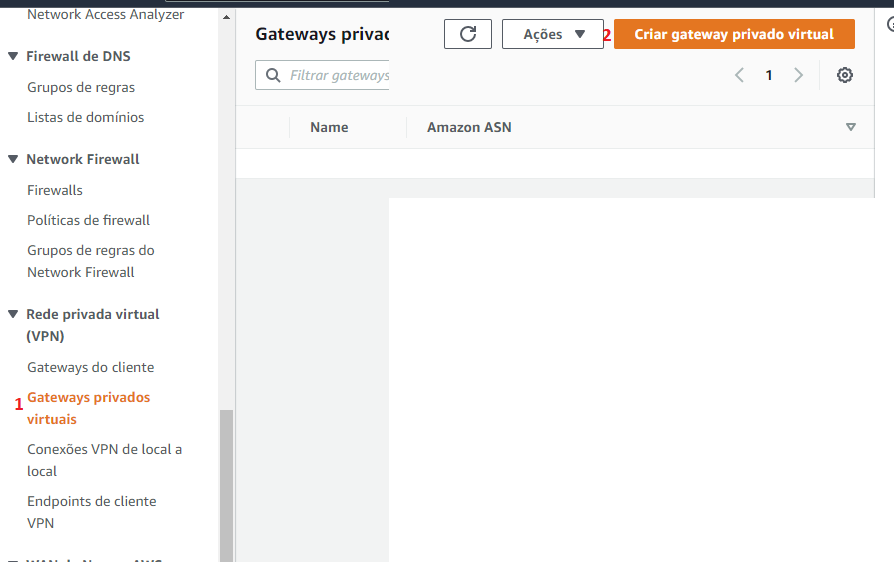

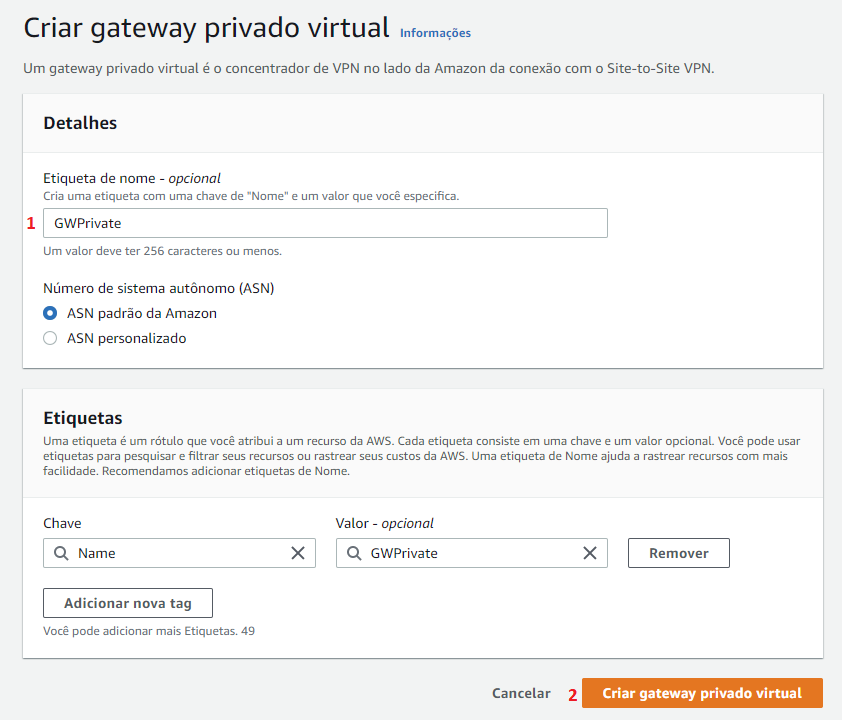

22 – Agora criaremos Gateways privados virtuais, selecione e clique em Criar.

23 – Daremos o nome da GW e depois clicaremos em Criar.

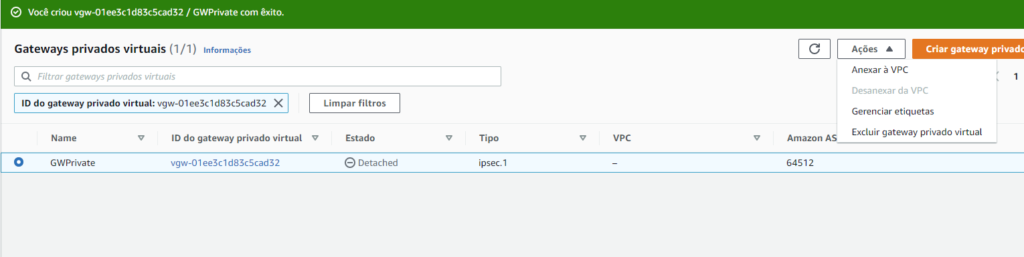

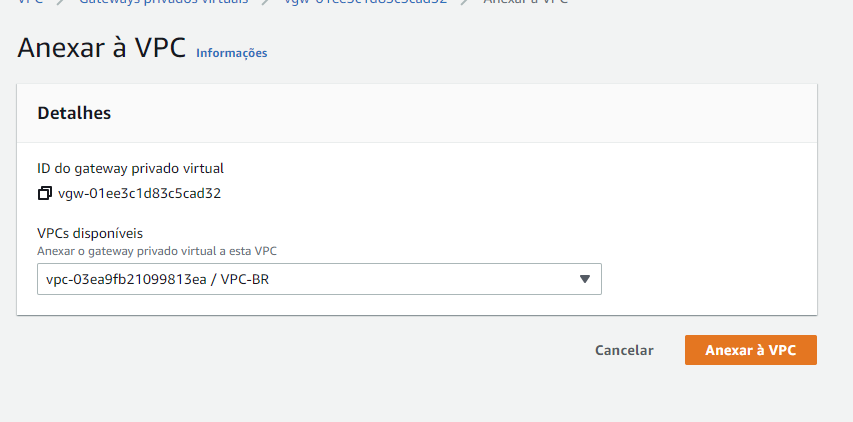

24 – Agora será preciso adicionar o GW criado à VPC, para isso iremos selecionar o GW e clicar em Ações e em seguida Anexar à VPC.

Selecione à VPC e clique em Anexar à VPC.

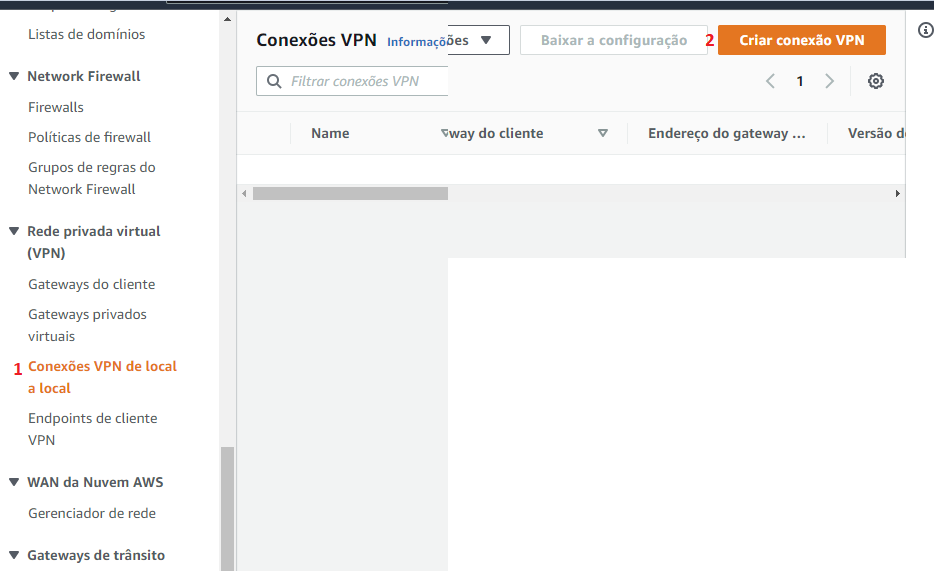

25 – Agora será preciso criar uma Conexão S2S, para isso clique em Conexões VPN de local a local e sem seguida Criar conexão VPN.

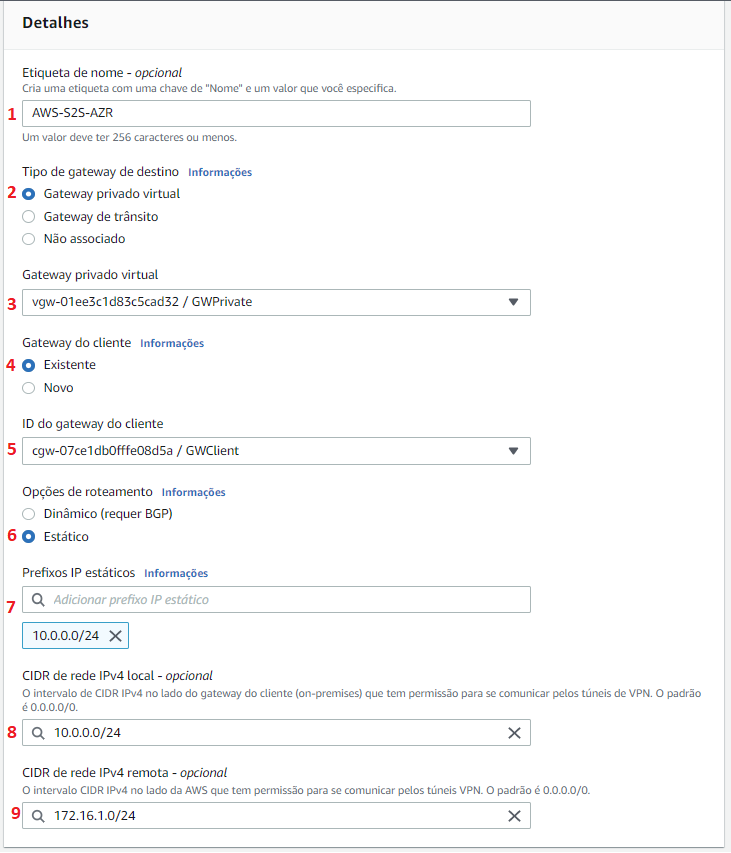

26 – Iremos setar as configurações:

26.1 – Nome da conexão

26.2 – Gateway privado virtual

26.3 – Selecione o GWPrivate criado nos passos anteriores

26.4 – Existente

26.5 – Selecione o GWClient criado nos passos anteriores

26.6 – Estático

26.7 – Adicione a Subnet do Azure, no nosso caso, 10.0.0.0/24

26.8 – Adicione a Subnet do Azure, no nosso caso, 10.0.0.0/24

26.9 – CIDR Local, adicione conforme nossa VPC, 172.16.1.0/24

26.10 – Clique em Criar conexão VPN

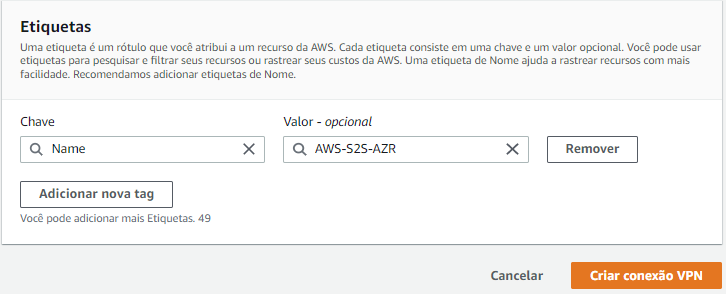

27 – Agora que temos a conexão criada, iremos baixar as configurações, selecione a conexão e clique em Baixar a configuração.

28 – Iremos selecionar Generic em todos os campos e na Versão do IKE, definiremos ikev2, clique em Baixar.

Obs. Devemos anotar do arquivo baixado

Túnel IPsec #1 = Chave pré-compartilhada

Endereços IP externos: Gateway Privado Virtual

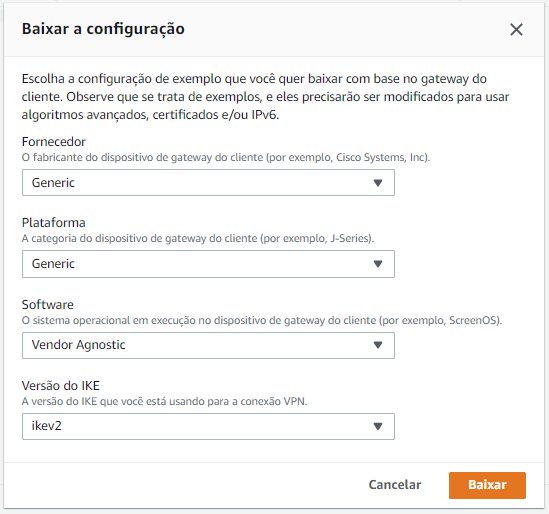

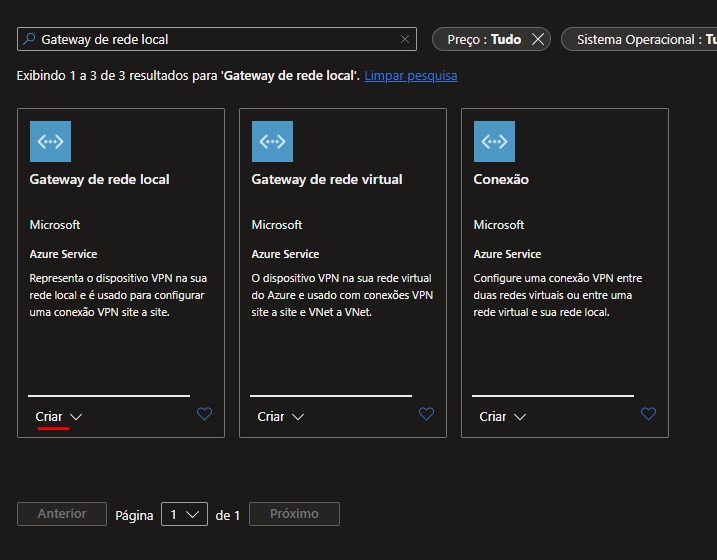

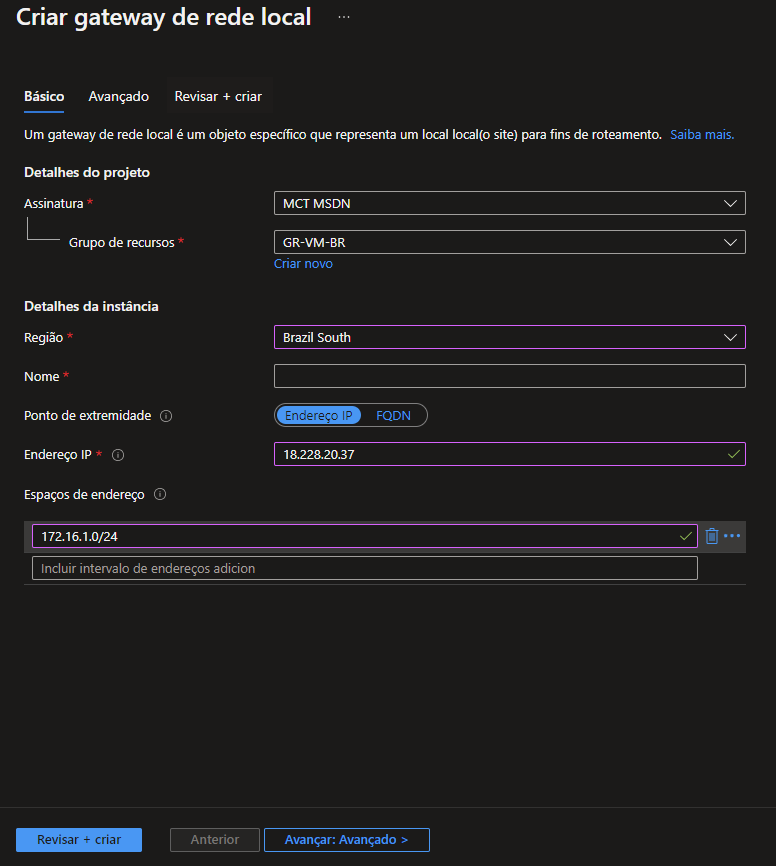

29 – Agora no Azure, iremos criar um GW de rede local, pesquise e clique em Criar.

30 – Neste passo, iremos definir:

30.1 – Assinatura e Grupo de recursos que estamos utilizando nas configurações.

30.2 – Região

30.3 – Nome do nosso GWLocal

30.4 – IP Virtual Private Gateway, vc pode consultar no arquivo baixado na etapa 28.

30.5 – Espaços de endereço, adicione sua Subnet da AWS.

30.6 – Clique em Revisar + criar, e em seguida Criar.

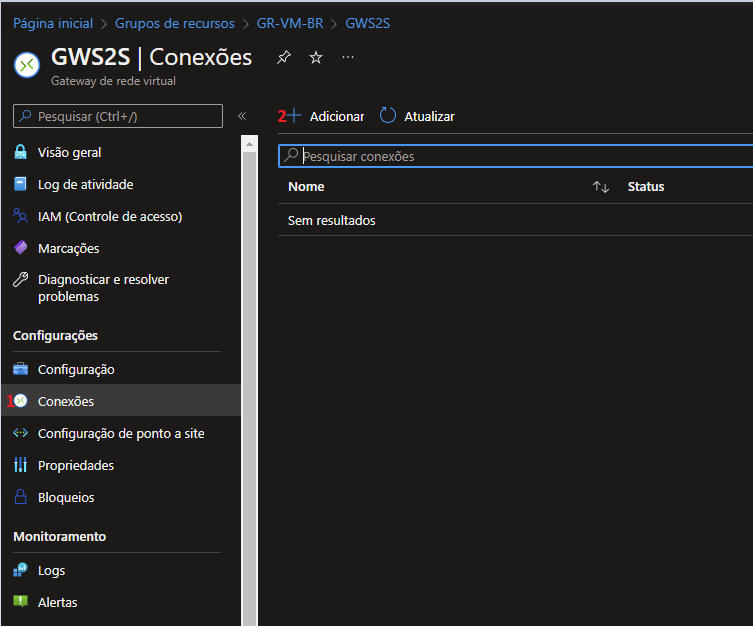

31 – Agora precisamos ir até o recurso Gateway de rede virtual, clicar em Conexões e + Adicionar.

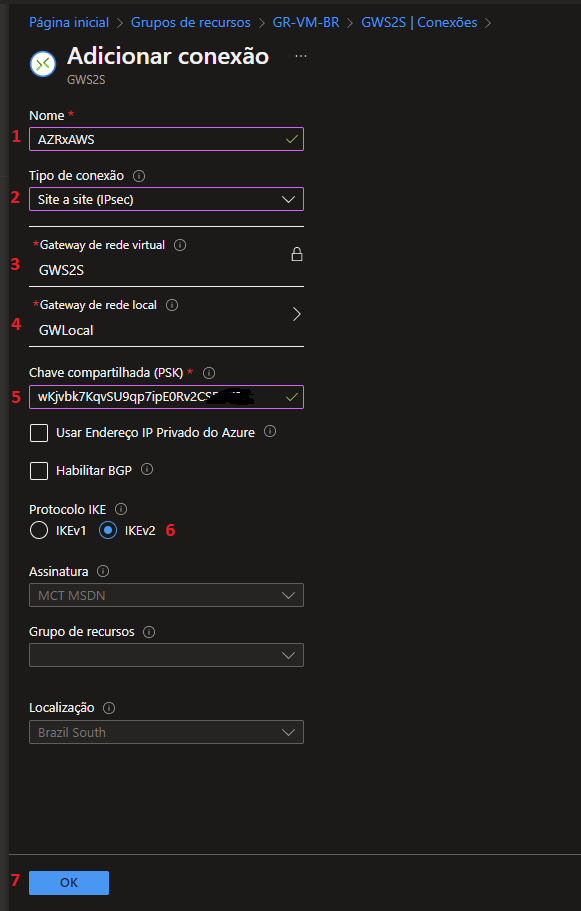

32 – Neste passo, iremos definir:

32.1 – Nome da conexão

32.2 – Tipo, Site a site (IPsec)

32.3 – GW de rede virtual

32.4 – GW de rede local

32.5 – Chave que baixamos da AWS

32.6 – Protocolo IKEv2

32.7 – Clique em OK.

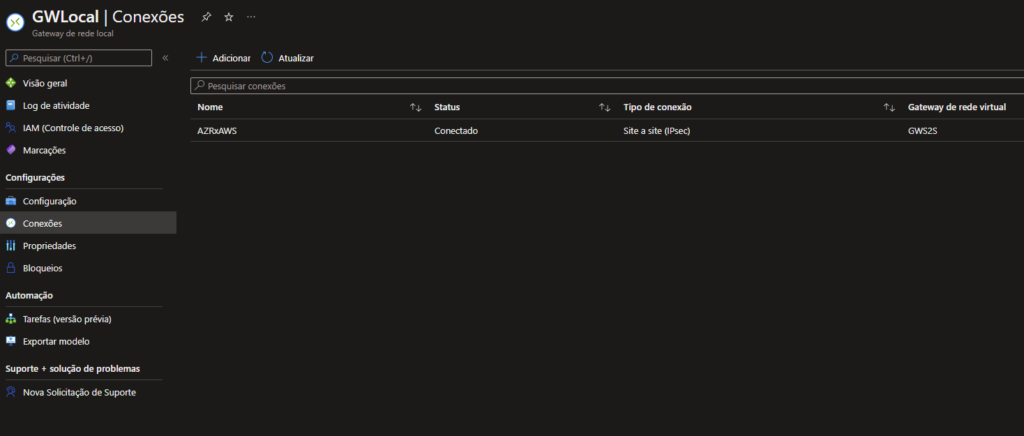

33 – Veja que nossa conexão devera aparecer como Status:Conectado.

34 – Neste ultimo passo iremos configurar a tabela de roteamento do Azure e AWS.

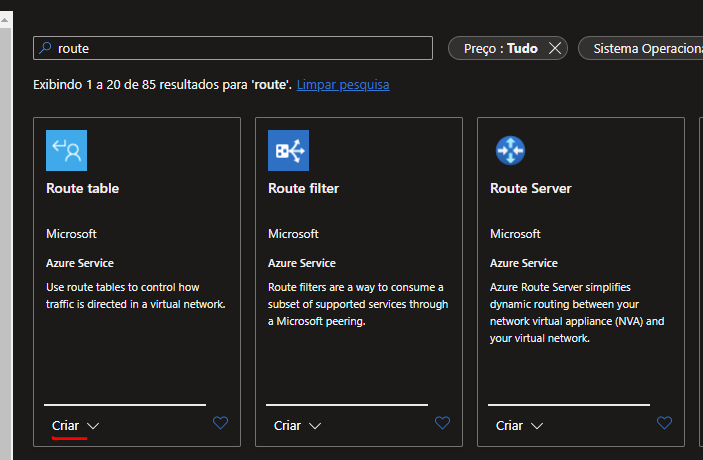

35 – Procure por Route table, clique em Criar.

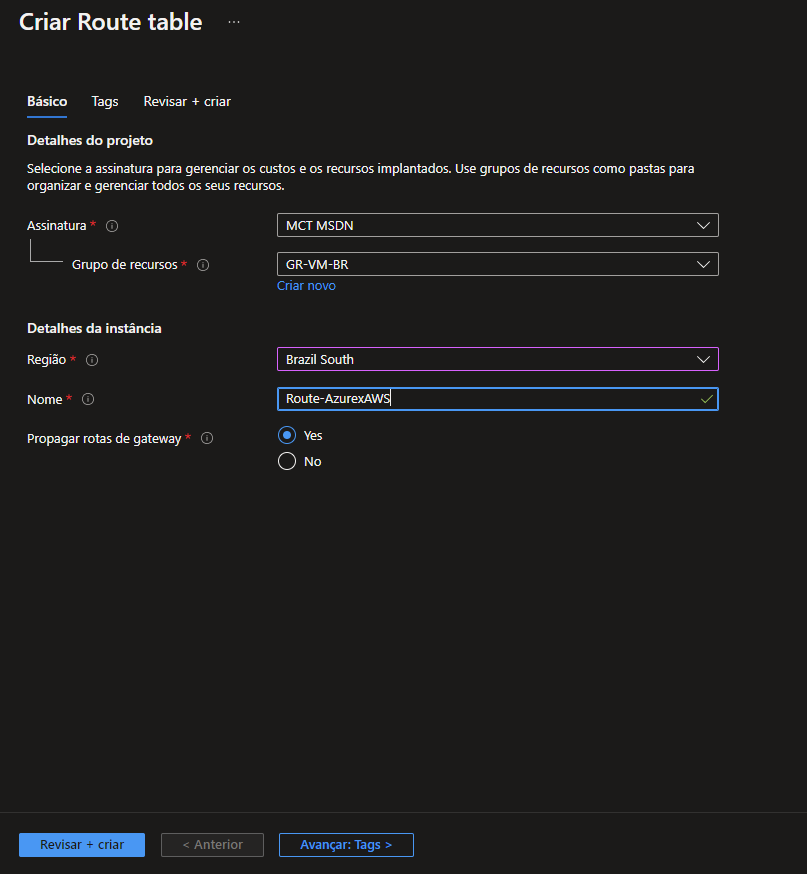

36 – Iremos definir nosso GR e Região e daremos um nome da Route table, e clicaremos em Revisar + criar e depois confirmar a criação.

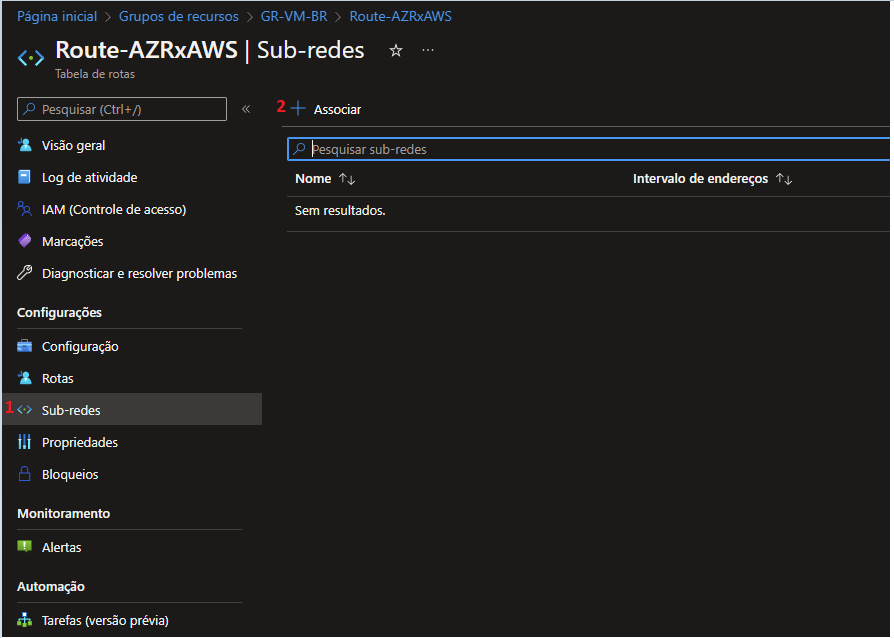

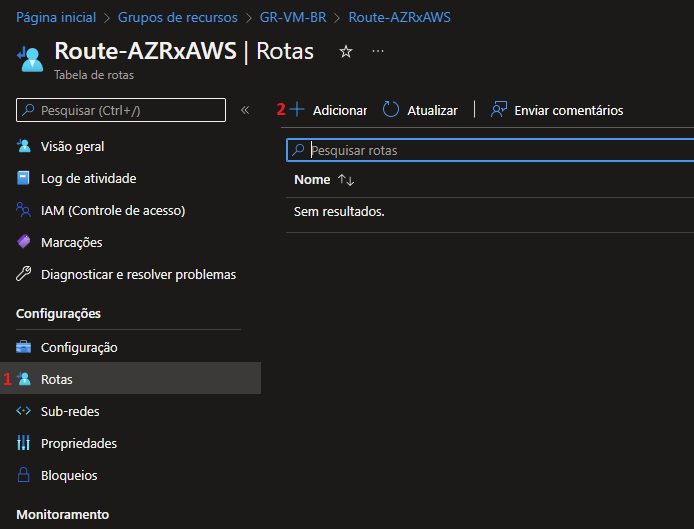

37 – Agora iremos acessar a Route-AZRExAWS, e iremos selecionar a sub-redes e clicar em + Associar.

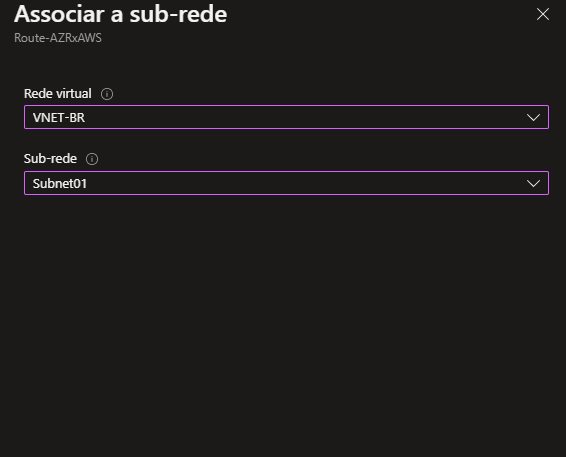

38 – Selecione a VNET e a Subnet e logo em seguida clique OK para Associar.

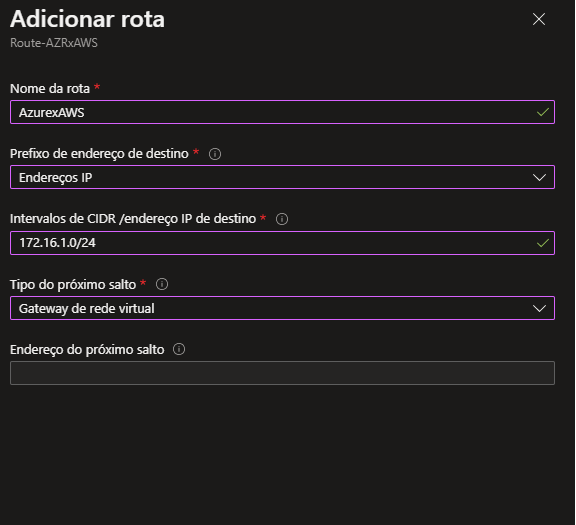

39 – Agora em Rotas, clique em + Adicionar.

40 – Agora de um nome a rota, mude para Endereço IP e adicione o CIDR da Subnet da AWS, depois mude para GW de rede virtual e clique em Adicionar.

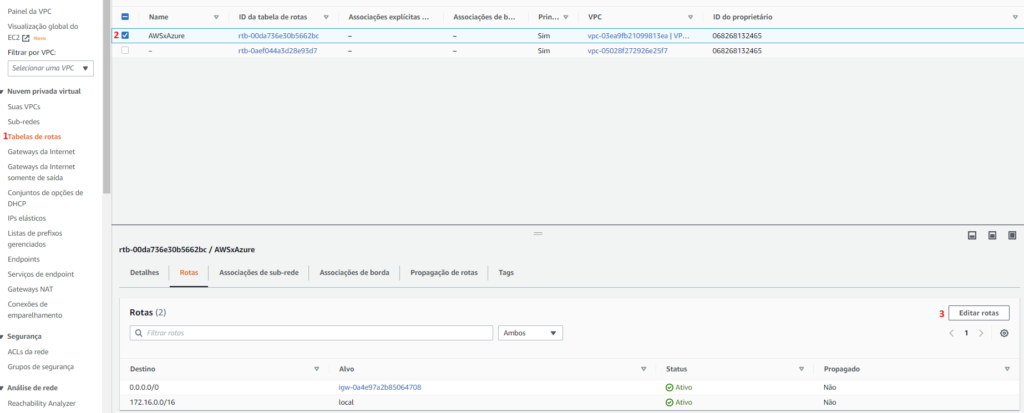

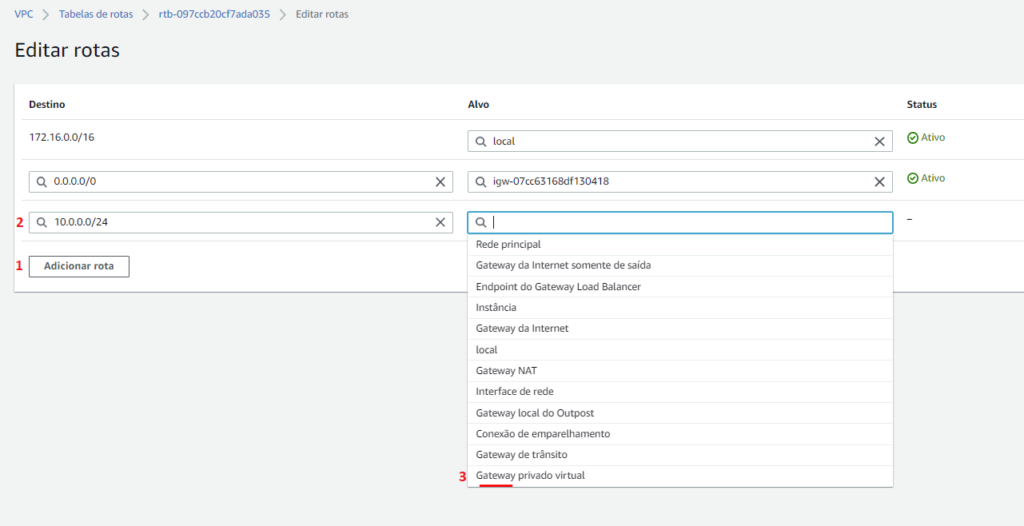

41 – Do lado da AWS, em VPC, clique em Tabela de rotas, selecione o recurso da VPC, na parte inferior na aba Rotas, clique em Editar rotas.

42 – Na próxima tela, clique em Adicionar rota, digite o CIDR da Subnet (Azure), em Alvo selecione GW privado virtual, e selecione o GW e clique em Salvar alterações.

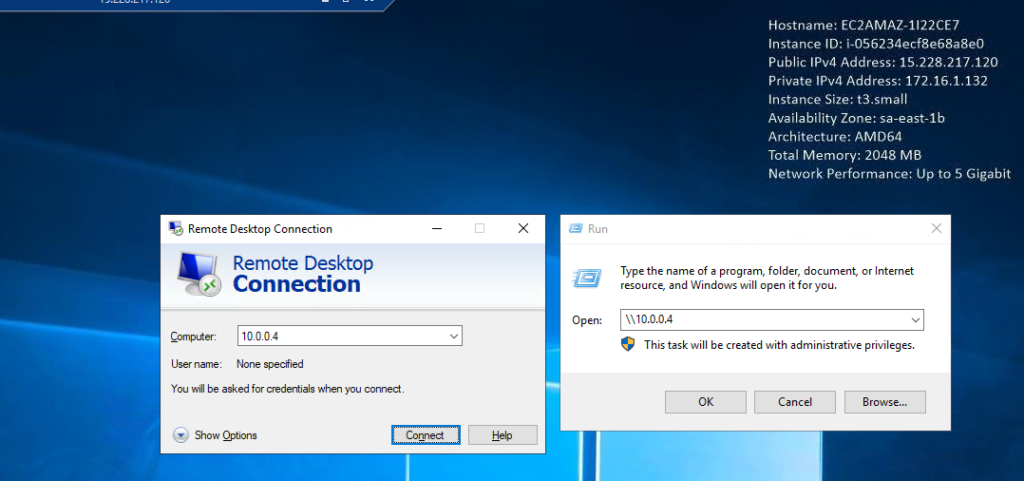

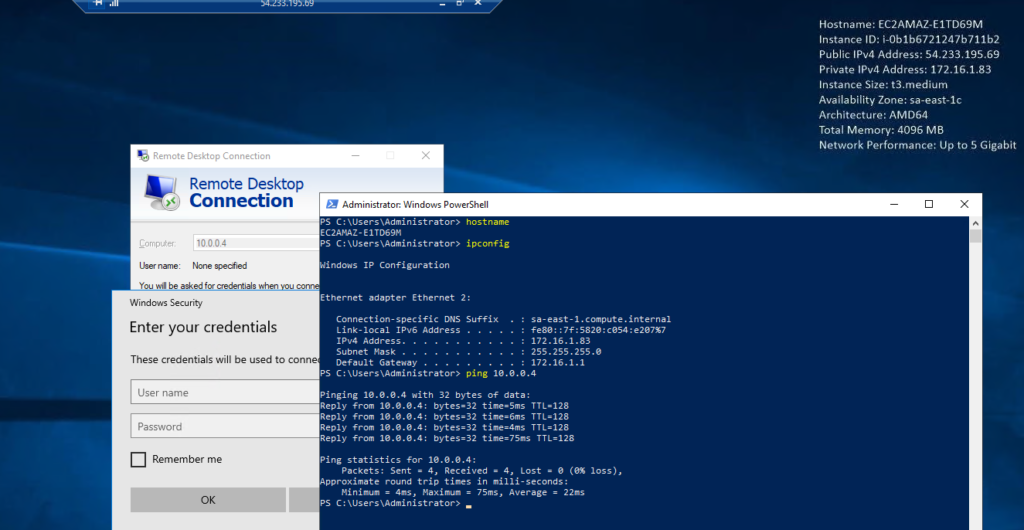

43 – Para testar a conexão, na VM da AWS, iremos chamar o RDP e uma pasta previamente compartilhada na VM do Azure.

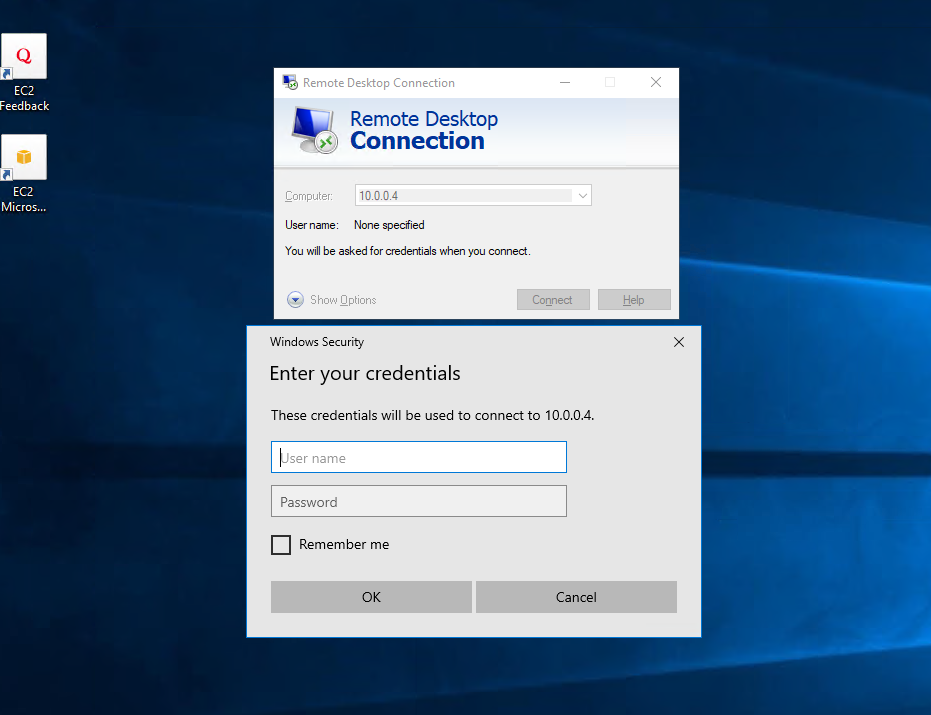

45 – Testando a conexão RDP.

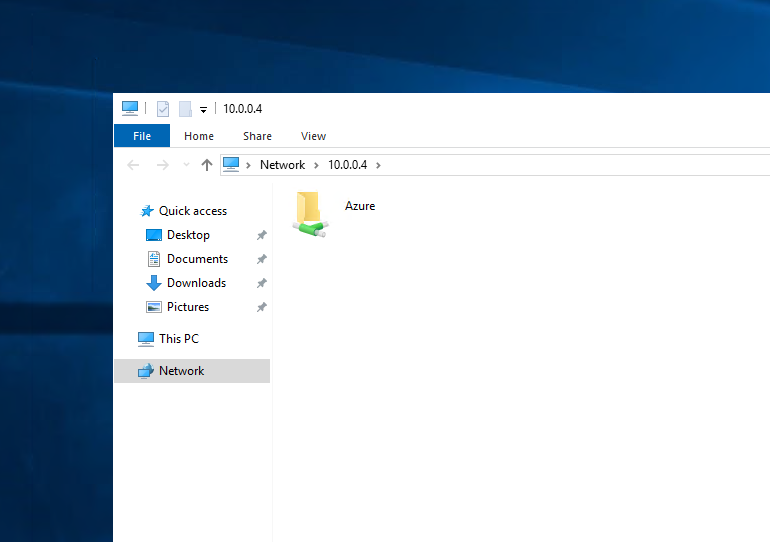

46 – Acessando pasta no servidor do Azure.

Conclusão.

Neste tutorial vimos como configurar um S2S, entre Azure e AWS.

Ponto importante:

Sempre verifique seu ambiente de produção quanto as portas liberadas, evite liberar toda rede e deixar portas expostas para rua.

Este tutorial é somente para vc aprender como implementar um S2S.

Será preciso liberar a solicitação de eco para respostas de Ping.

Até a próxima.

Seja o primeiro a comentar em "Configurando uma VPN Site to Site entre Azure e AWS"