O Azure Policy dá suporte à auditoria do estado do servidor habilitado para Azure Arc com as políticas de configuração de convidado. As definições de configuração de convidado do Azure Policy podem auditar ou aplicar configurações no computador.

Neste tutorial, você aprenderá a:

- Criar atribuição de política e atribuir uma definição a ela

- Identificar recursos que não estão em conformidade com a nova política

Então vamos lá.

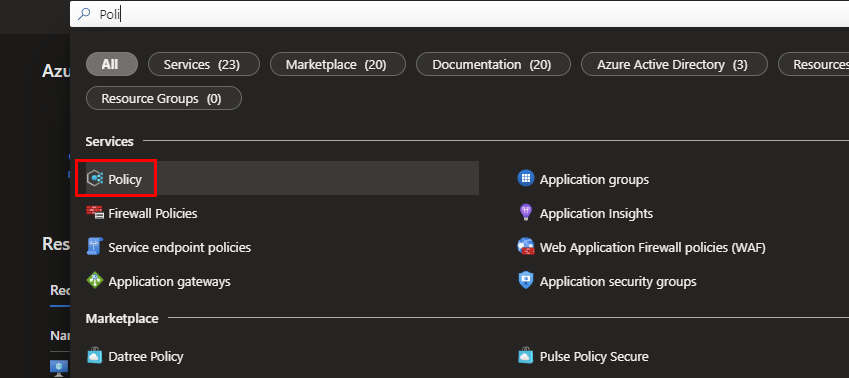

1 – No Azure, pesquise por Policy.

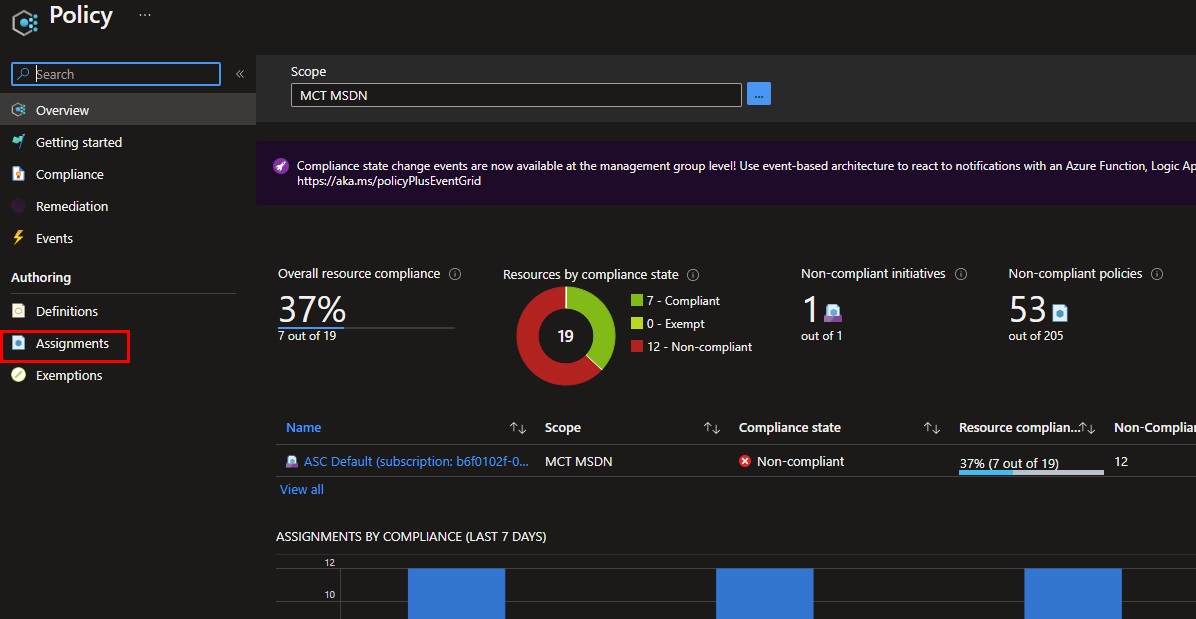

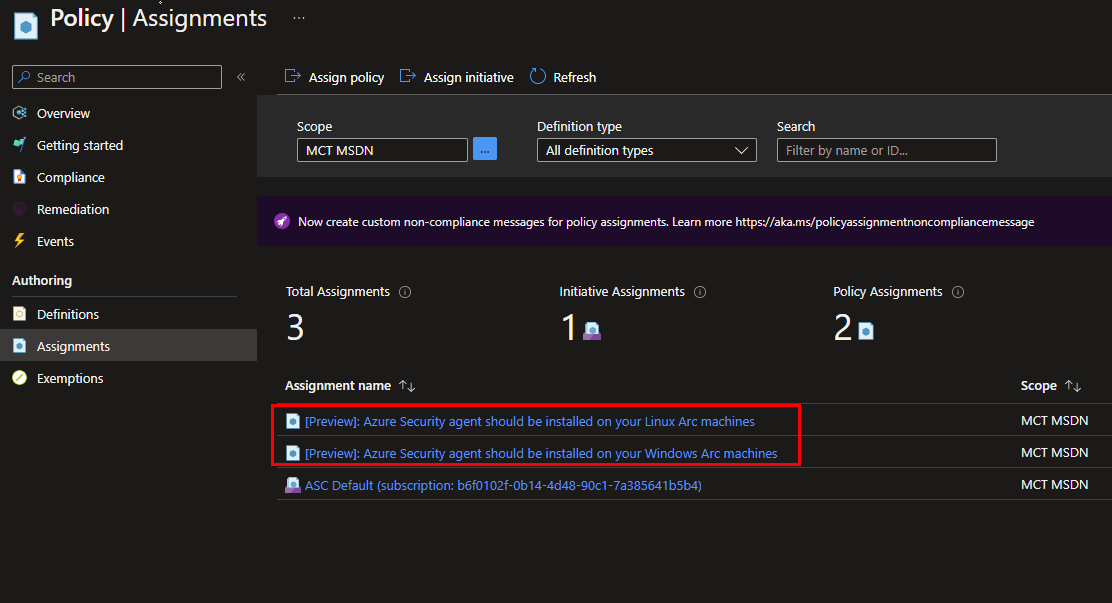

2 – Iremos clicar em Assignments.

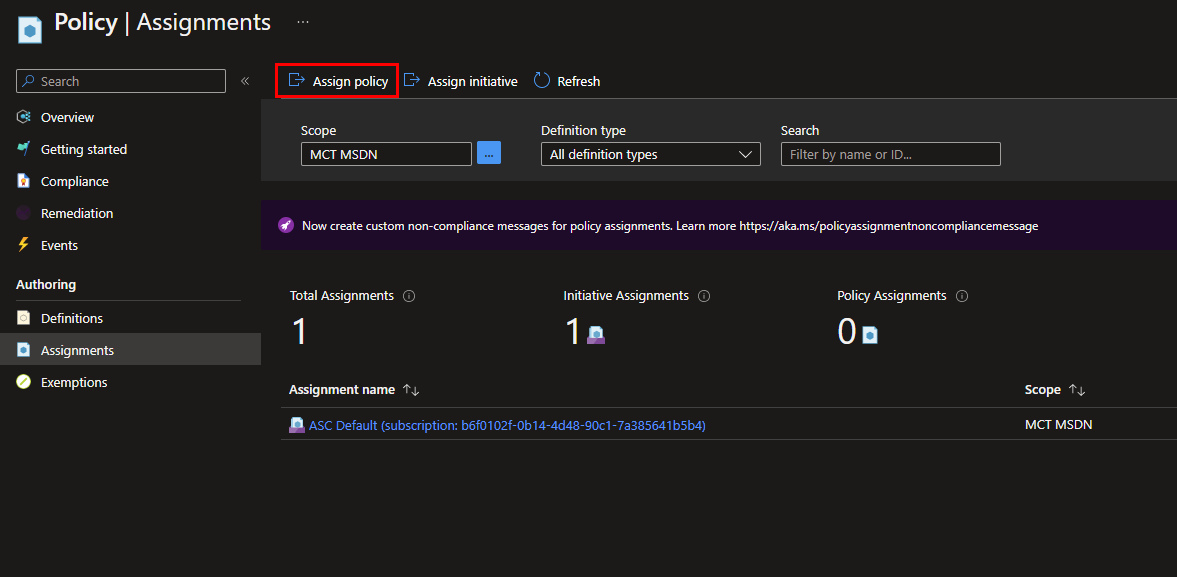

3 – Iremos clicar em Assign policy.

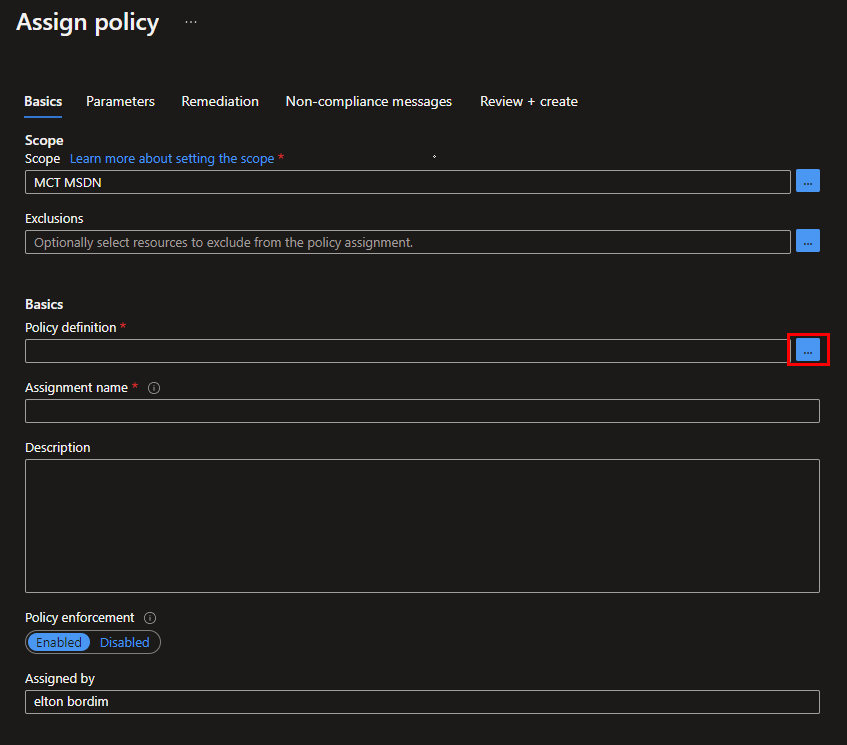

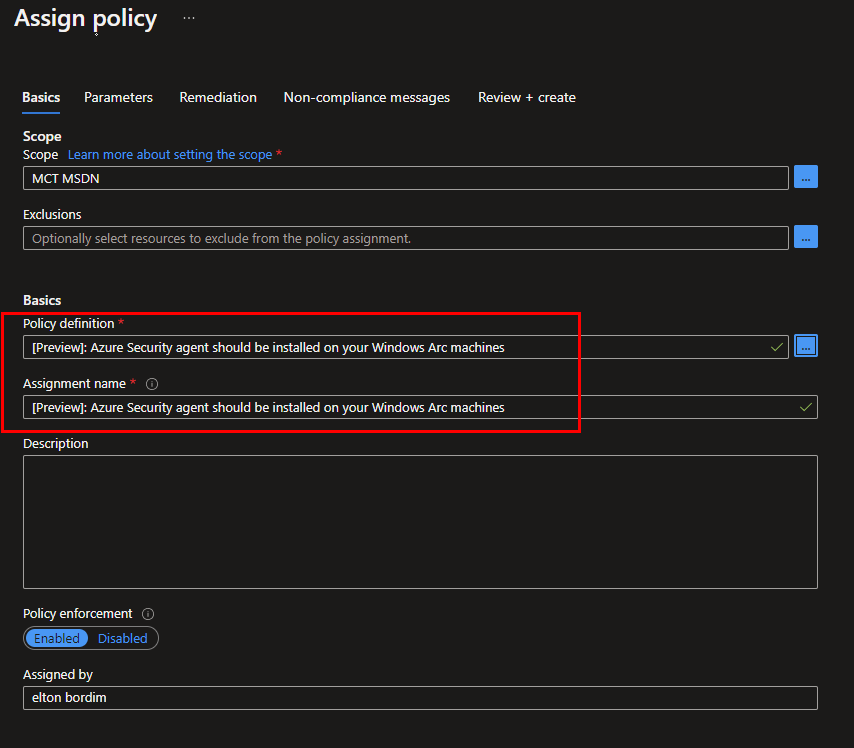

4 – Em Basics, iremos selecionar nossa assinatura em Scope.

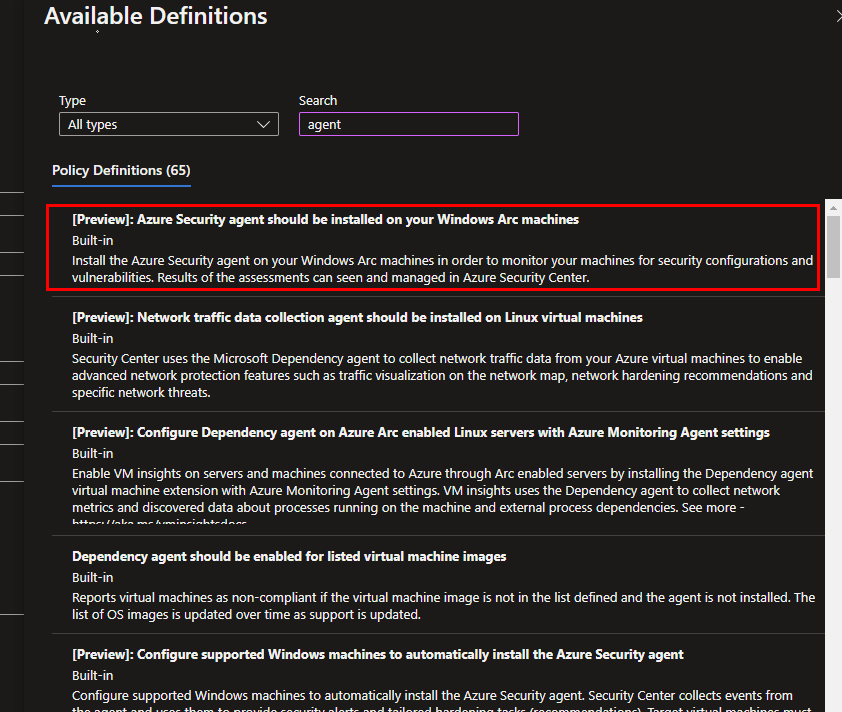

5 – Em Policy definition, iremos parametrizar as configurações conforme necessidade, clique no batão […]

6 – Iremos selecionar a política, [Preview]: Azure Security agent should be installed on your Windows Arc machines, e clicar em Select.

7 – Veja que a política estará selecionada e podemos preencher uma descrição.

8 – Temos também mais três abas, Parameters, Remediation e Non-compliance messeges.

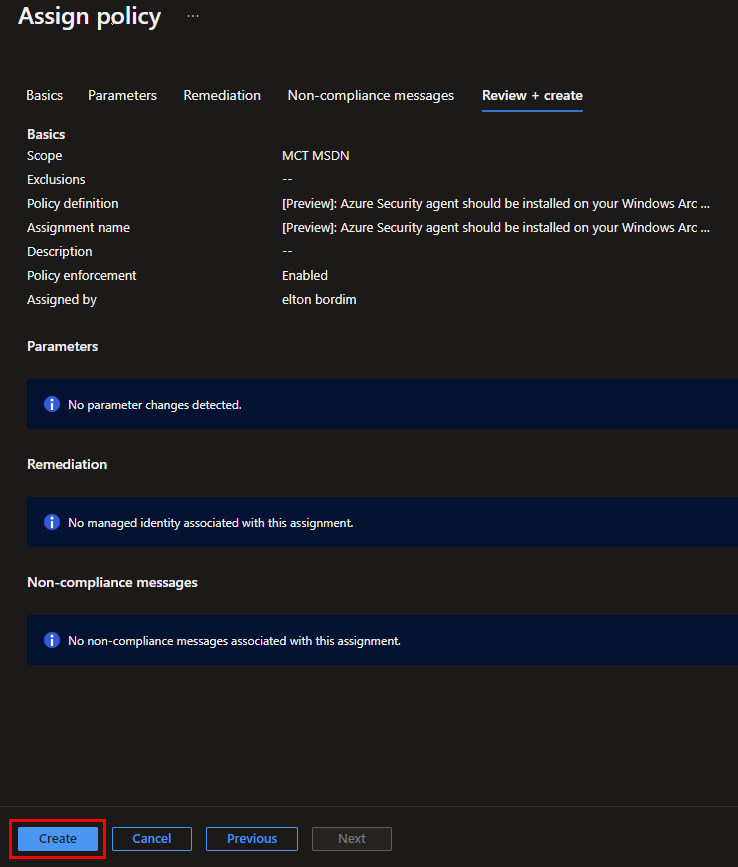

9 – Iremos manter o padrão e clicaremos em Review + create, em seguida Create.

10 – Repita o processo para servidores Linux.

Identificar recursos fora de conformidade

Agora que habilitamos as políticas que desejamos, iremos validar se nossos servidores estão em conformidade.

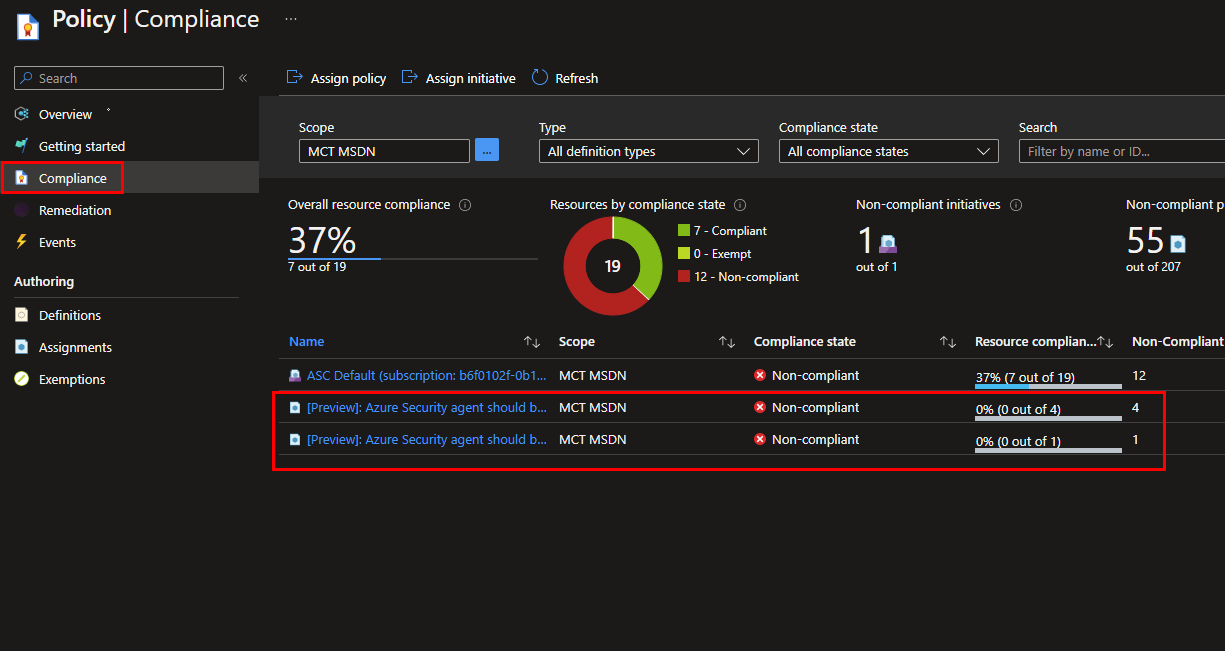

1 – Cliquem em Compliance. Em seguida, localize a atribuição de política.

2 – Se houver recursos sem conformidade com essa nova atribuição, eles aparecerão em Recursos sem conformidade (Non-Compliant Resources).

Quando uma condição é avaliada em relação a seus recursos existentes e é considerada verdadeira, esses recursos são marcados como não estando em conformidade com a política. A tabela a seguir mostra como os diferentes efeitos da política funcionam com a avaliação da condição para o estado de conformidade resultante: Embora você não veja a lógica de avaliação no portal do Azure, os resultados do estado de conformidade são mostrados. O resultado do estado de conformidade pode ser ou compatível, ou incompatível.

| Estado do recurso | Efeito | Avaliação da política | Estado de conformidade |

|---|---|---|---|

| Exists | Negar, Auditoria, Acrescentar*, DeployIfNotExist*, AuditIfNotExist* | True | Sem conformidade |

| Exists | Negar, Auditoria, Acrescentar*, DeployIfNotExist*, AuditIfNotExist* | Falso | Em conformidade |

| Novo | Auditoria, AuditIfNotExist* | True | Sem conformidade |

| Novo | Auditoria, AuditIfNotExist* | Falso | Em conformidade |

* Os efeitos de Acrescentar, DeployIfNotExist e AuditIfNotExist exigem que a instrução IF seja TRUE. Os efeitos também exigem que a condição de existência seja FALSE para não estar em conformidade. Quando TRUE, a condição IF dispara a avaliação da condição de existência para os recursos relacionados.

Conclusão.

Neste tutorial, aprendemos como atribuir uma política para um escopo e identificar o relatório de conformidade. A definição de política valida que todos os recursos no escopo estão em conformidade e identifica quais não estão.

Seja o primeiro a comentar em "Atribuindo políticas para avaliação de conformidade"